L'équipe de renseignements sur les cybermenaces d'Hitachi Systems Security recueille, analyse et évalue les menaces pour notre clientèle mondiale. Notre objectif est d'identifier les cybermenaces potentielles et de fournir à nos clients des renseignements et des recommandations sur la manière de gérer et de minimiser ces menaces.

Essentiellement, notre groupe CTI (Cyber Threat Intelligence) suit les tendances mondiales, la cybercriminalité et les adversaires hacktivistes et fournit des profils de chaque acteur à l'équipe de sécurité informatique de notre client afin qu'elle puisse comprendre la motivation des attaquants et se défendre de manière proactive contre leurs tactiques, leurs capacités et leur savoir-faire - le pourquoi, le quoi et le comment d'une attaque potentielle.

Sur la base du nombre considérable de menaces que nous avons analysées au cours de l'année écoulée, nous avons retenu cinq menaces qui nous semblent non seulement les plus importantes, mais aussi celles qui continuent à se développer en termes de sophistication et de nombre. Nous espérons que vous trouverez cet article utile, intéressant et agréable!

Le hacktivisme n'est pas un phénomène nouveau. Des groupes tels qu'Anonymous et Wikileaks, ainsi que des individus comme Edward Snowdon, ont démontré l'impact de la cybernétique sur l'activisme. Les hacktivistes sont utilisés de plus d'une façon : défiguration de sites web, ingénierie sociale, doxxing, fuite d'informations confidentielles sont autant de moyens que nous avons vus dans le passé, mais que se passerait-il si les approches devenaient plus destructrices ? Et si l'objectif était d'accroître la visibilité politique ? C'est peut-être analogue au fait de s'enchaîner à un arbre pour le protéger de la destruction. Pourquoi ne pas attaquer une entreprise en la démolissant si son comportement n'est pas conforme aux valeurs des éco-hacktivistes qui ont un programme écologique ?

La nouvelle génération d'éco-hacktivistes sait tirer parti des outils des médias sociaux pour promouvoir les causes qu'ils défendent. C'est probablement la nouvelle réalité en 2023. L'année dernière, nous avons vu des hacktivistes environnementaux cibler non seulement des sociétés minières et pétrolières en Amérique centrale et du Sud, mais aussi des sites Web gouvernementaux. Par exemple, le groupe hacktiviste Guacamaya (perroquet ara en maya), affirme avoir piraté une agence gouvernementale colombienne, ou la société minière publique équatorienne ENAMI EP, Quiborax.

Le piratage climatique a été utilisé pour aider les organisations à lutter contre le réchauffement de la planète. Des universités comme le MIT ont publié des revues sur la façon dont la technologie peut aider à sauver la planète des effets dévastateurs du réchauffement climatique. Cependant, même les bonnes innovations peuvent aussi être utilisées de manière négative.

L'objectif des éco-hacktivistes est d'exposer les entreprises et les entités gouvernementales qui ont un comportement que les éco-hacktivistes trouvent dommageable pour le climat, les pays victimes et les personnes qui sont lésées par ces organisations. Ils veulent que tout le monde sache comment les organisations fonctionnent, leurs actions, leurs profits et leur position selon laquelle l'entreprise poursuivra ses profits, quels que soient les dommages qu'elle cause à ses victimes. La nouvelle génération de jeunes adultes est connue pour être politiquement plus éveillée que jamais et veut s'opposer aux grandes entreprises pour lutter contre le changement climatique, la réforme des armes à feu et le droit des femmes à choisir. Ce n'est peut-être qu'une question de temps pour qu'un plus grand nombre de ces jeunes adultes combinent leur idéologie et leurs compétences technologiques pour créer une nouvelle classe d'hacktivisme.

Le groupe Lazarus, également connu sous d'autres surnoms tels que Guardians of Peace ou Whois Team, est un groupe de cybercriminels composé d'un nombre inconnu d'individus dirigés par le gouvernement de la Corée du Nord. Lazarus est une menace persistante avancée (APT) nord-coréenne et un groupe de logiciels malveillants parrainé par l'État qui est actif depuis au moins 2009. Au fil des ans, Lazarus ou APT 38 est responsable d'innombrables attaques et des dommages qui en découlent. Selon les recherches de Talos Intelligence, Lazarus a exploité la vulnérabilité Log4j connue sous le nom de Log4Shell pour compromettre des serveurs VMware Horizon exposés à Internet. Ils ont utilisé cette vulnérabilité pour établir une présence sur le réseau des victimes et pour déployer des logiciels malveillants afin de faciliter l'accès persistant aux systèmes.

Parmi leurs autres attaques plus connues figurent la campagne de cyberespionnage Operation Troy de 2009 à 2012, l'attaque de Sony Pictures en 2014 et l'attaque dévastatrice de ransomware WannaCry de 2017. Le groupe est connu pour avoir une grande variété d'outils à sa disposition et la capacité d'adapter ses tactiques pour exploiter ses cibles.

Lazarus n'est pas un poney à un coup ; il est polyvalent, diversifié dans ses attaques et, d'après ses récentes souches de logiciels malveillants, en constante évolution. En fonction de sa cible, le groupe APT peut adapter son modus operandi pour assurer le succès de son attaque. Par conséquent, leur cible doit prendre en compte l'ensemble de son infrastructure et protéger sa surface d'attaque sous tous les angles. Elle doit en outre espérer que le groupe criminel ne trouve et ne déploie pas d'attaques de type "zero-day".

L'année dernière, le groupe a mis au point une nouvelle version d'un logiciel malveillant voleur de crypto-monnaie connu sous le nom d'AppleJeus. Les renseignements sur les menaces dans la communauté cybernétique suggèrent que l'objectif de cet outil était de voler des fonds pour le programme d'armement de Kim Jong-un. Selon le FBI, Lazarus serait responsable du vol de 620 millions de dollars en crypto-monnaies Ethereum signalé l'année dernière.

Lazarus a été classé parmi les groupes les plus dangereux selon le FBI. L'identité du groupe est bien protégée. Même après des années et d'innombrables attaques, on sait peu de choses sur ses dirigeants ou ses membres. Par exemple, Park Jin Hyok est un pirate informatique nord-coréen recherché par le FBI pour avoir fait partie du groupe Lazarus, mais la Corée du Nord nie son existence.

En raison de la durée de leurs activités de cybercriminalité, nous pouvons supposer que de nombreux individus qui ont formé le groupe à l'origine l'ont quitté depuis. Le groupe semble être bien protégé et son anonymat gardé par le gouvernement de la Corée du Nord, ce qui lui assure une grande protection et une grande liberté pour mener des attaques, notamment contre l'Occident.

L'être humain a toujours été la meilleure défense mais aussi le pire risque en matière de cybersécurité. La faiblesse de l'être humain a été exploitée par les acteurs de la menace pendant des années par le biais de l'ingénierie sociale et d'autres attaques. Cependant, l'être humain représente également l'élément le plus nuisible des cybermenaces en raison de sa capacité à mener des attaques depuis l'intérieur de l'organisation. Les attaques par des initiés sont généralement les plus dommageables financièrement, car les initiés savent souvent où sont stockées les informations sensibles.

L'erreur humaine représente un risque important pour toute organisation. L'erreur humaine comprend les mots de passe faibles, les appareils non sécurisés accédant à des informations sensibles, les problèmes de sécurité du BYOD et oui, même le fait de trouver des clés USB dans un parking et de les brancher sur son appareil d'entreprise. Ce type de mauvaise hygiène informatique a conduit à des millions de cyberattaques réussies au fil des ans.

Cependant, la menace la plus destructrice qui émerge est la cybermenace des initiés. Des groupes criminels proposent désormais de l'argent en échange d'informations sur les employés ou ex-employés de leur organisation. Les informations sur les logiciels utilisés, les informations d'identification, les vulnérabilités et d'autres informations sensibles sont ciblées par des groupes qui peuvent utiliser ces informations pour lancer une attaque.

De plus, pour un employé en colère, cela représente une opportunité de gagner de l'argent et de se venger de son employeur avec un risque limité de détection. Si vous payez vos employés à leur juste valeur, si vous êtes de bons gestionnaires et si vous offrez des conditions de travail de qualité, le désengagement sera moindre et le risque d'attaque de l'intérieur sera probablement plus faible.

L'opportunité pour la sécurité informatique est que les humains sont aussi la meilleure défense d'une organisation contre les cybermenaces ; et ils émergent comme une force offensive contre les cybermenaces. La sécurité est la responsabilité de tous. Les organisations ne doivent pas seulement compter sur les unités de cybersécurité ou le département informatique, elles doivent aussi compter sur les employés et la direction. Les employés en dehors des technologies de l'information ont un rôle crucial à jouer pour limiter le risque de cyberattaque. Chaque fois qu'une attaque par hameçonnage échoue parce qu'un employé a repéré un lien illégal ou un PDF malveillant et n'en a pas été victime, il a protégé son organisation et lui a probablement épargné des temps d'arrêt et des millions de dollars.

Les technologies, outils et produits de cybersécurité sont certainement efficaces pour améliorer la posture de sécurité d'une organisation. Toutefois, les entreprises ont besoin que leurs employés déploient ces outils correctement, surveillent les anomalies et, surtout, comprennent comment reconnaître les attaques d'ingénierie sociale.

LockBit is a new ransomware attack in a long line of extortion cyberattacks. Formerly known as

LockBit est un nouveau ransomware qui s'inscrit dans une longue lignée de cyberattaques d'extorsion. Anciennement connu sous le nom de ransomware "ABCD", il a depuis évolué pour devenir une menace unique dans le cadre des malwares d'extorsion. LockBit est une sous-classe de ransomware connue sous le nom de "crypto virus", ce qui signifie que son but est de verrouiller les fichiers du système qu'il attaque dans le but de percevoir une rançon pour le décryptage. Il vise principalement les entreprises et les organisations gouvernementales plutôt que les particuliers.

Lockbit est apparu pour la première fois vers 2019 ; Lockbit 2.0 a été introduit en janvier 2021 et enfin Lockbit3.0 est apparu en mars de l'année dernière. La famille Lockbit ferait partie de la famille des malwares LockerGoga et MegaCortex. Selon ID Ransomware, un service gratuit d'identification des ransomwares, il existe 928 ransomwares différents, mais Lockbit est l'un des plus prolifiques et des plus nuisibles.

Lockbit3.0 est un ransomware de fuite en tant que service (RaaS). Le RaaS est un modèle commercial selon lequel les affiliés qui ne disposent pas des compétences techniques nécessaires pour développer leur propre variante de ransomware peuvent acheter une attaque toute prête en téléchargeant simplement le malware généralement trouvé et acheté sur le Dark Web. Leakware, également connu sous le nom de double extorsion ou doxware, diffère du ransomware traditionnel en menaçant de publier les données plutôt que de simplement les verrouiller sur le système de la victime. Bien qu'ils n'aient pas été les premiers à lancer des attaques de type "leakware", les membres de la famille Lockbit ont été très prolifiques et ont réussi à monétariser leurs attaques, ce qui leur a permis de verser des millions de dollars en rançongiciels.

En outre, Lockbit3.0 a été le premier groupe à introduire le premier programme de primes aux bugs. Sur leur site Web Lockbit, ils ont écrit : "Nous invitons tous les chercheurs en sécurité, les hackers éthiques et non éthiques de la planète à participer à notre programme de primes aux bugs." Le montant des primes varie de 1 000 à 1 million de dollars. En outre, le groupe est allé plus loin et a proposé de payer des primes pour de nouvelles idées sur la façon d'améliorer leur service de distribution de logiciels malveillants.

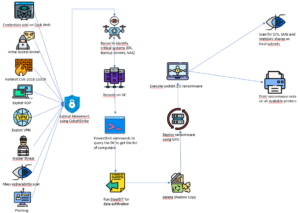

Azov ransomware n'est pas un groupe de ransomware traditionnel ; son modus operandi est un peu différent de ce que l'on voit souvent. On peut même se demander s'il s'agit d'un groupe de ransomware ou non. Bien qu'Azov soit déguisé en ransomware, de nombreux membres de la communauté des cyber-chercheurs ont déterminé que le malware est un wiper destiné à une destruction maximale des données. Il n'y avait aucun signe d'exfiltration de données, d'activité de réseau ou de motif monétaire comme c'est le cas pour les groupes de ransomware traditionnels. Cependant, certains pourraient les qualifier de romantiques, poétiques ou peut-être un peu émotifs. Nous allons en parler dans une minute.

D'après nos recherches, Azov est un effaceur de données qui détruit les fichiers des victimes et infecte d'autres programmes. Un bloc de 666 octets est écrasé par des données aléatoires, puis un bloc de taille identique est laissé intact, puis un autre bloc est écrasé, et ainsi de suite, jusqu'à ce que la limite de 4 Go soit atteinte. Une fois que la limite de 4 Go est atteinte, le reste des données du système n'est pas modifié.

Contrairement à bon nombre de leurs homologues criminels, dans leur demande de paiement de rançon, au lieu de bitcoins, ils demandent de l'aide pour l'Ukraine en les dirigeant vers les poignées twitter des chercheurs en sécurité pour récupérer les fichiers. Le groupe Azov reste un mystère. Certaines théories exposent que le groupe peut être en train de troller la communauté de la cybersécurité ou que son comportement est destiné à couvrir d'autres objectifs malveillants.

Si vous recevez par e-mail une carte de vœux ou d'anniversaire virtuelle sous forme de pièce jointe, assurez-vous qu'il s'agit d'un site légitime. Si vous ne reconnaissez pas le site et/ou si la carte de vœux est envoyée en pièce jointe, n'ouvrez pas la carte car la seule chose qui se trouve à l'intérieur est probablement le ransomware Azov.

Les chercheurs en sécurité informatique et nos collègues ne peuvent se permettre de se reposer face aux menaces croissantes et évolutives de la cybersécurité. Heureusement, les fournisseurs de solutions de sécurité s'activent déjà en développant des outils d'IA comportementale plus sophistiqués pour détecter les attaques générées par ChatGPT, par exemple.

Malheureusement, au moment de la publication de cet article, il n'existe aucune protection légale contre l'utilisation criminelle de ChatGPT, mais nous espérons que cela pourra changer à l'avenir.

En attendant, n'oubliez pas de rafraîchir vos connaissances de base. Le déploiement de solutions de sécurité basées sur le cloud n'est pas négociable. Il s'agit de votre première ligne de défense pour empêcher les BEC ou les e-mails de phishing sophistiqués d'atteindre vos utilisateurs finaux. Cela devrait inclure la prévention des pertes de données entrantes et sortantes, le cryptage des e-mails, un antivirus et un anti-malware.

Nous recommandons également de mettre en place une formation de "remise à niveau" de la sensibilisation à la sécurité, au cours de laquelle vous alerterez les employés sur la nouvelle race de menaces et leur capacité à délivrer des e-mails encore plus trompeurs : tactiques de phishing, whaling, smishing et autres attaques. Le phishing est de loin le vecteur d'attaque le plus utilisé par les criminels ; les organisations doivent absolument faire de la formation à l'ingénierie sociale leur priorité n°1 en matière de cybersécurité.

Au sein du groupe Cyber Threat Intelligence, nous sommes impatients de partager les progrès réalisés par notre secteur face à ces menaces et à celles qui apparaîtront à l'avenir. Restez en sécurité et merci d'avoir pris le temps de lire notre article.