Alors que nous célébrons l'anniversaire solennel de la guerre contre l'Ukraine, il est clair que les cyberattaques constituent une part importante de l'arsenal de la Russie. Les cyberattaques contre l'Ukraine ont augmenté de 250 % en 2022 par rapport aux deux années précédentes. La stratégie agressive et multidimensionnelle de la Russie en matière de cyberguerre consiste à cibler le gouvernement ukrainien, les entités militaires, les infrastructures critiques et les secteurs des services publics et des médias.

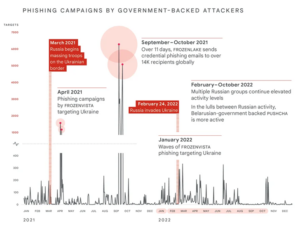

Depuis le début de la guerre, de nombreuses souches de wiper - dont WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, Industroyer2 et SDelete - ont été déployées contre les réseaux ukrainiens. Pendant ce temps, les attaques par hameçonnage visant les pays de l'OTAN ont augmenté de 300 % au cours de la même période. Nombre de ces attaques ont été menées par un gang soutenu par le gouvernement biélorusse, connu sous le nom de PUSHCHA (alias Ghostwriter ou UNC1151), dont on sait qu'il est aligné sur la Russie.

Les effets de la guerre sur la dynamique des groupes cybercriminels d'Europe de l'Est constituent une étude intéressante. Diverses bandes de pirates informatiques et syndicats de ransomware prennent parti pour servir leurs intérêts. Nous avons également constaté que la frontière entre les attaquants motivés par des raisons financières et les acteurs parrainés par l'État s'est estompée. Par exemple, UAC-0098, un acteur de la menace connu pour avoir diffusé le logiciel malveillant IcedID, a été observé en train d'adapter ses techniques pour cibler l'Ukraine par le biais d'une série d'attaques par ransomware.

Certains membres de l'UAC-0098 sont d'anciens membres du gang de cybercriminels Conti, aujourd'hui disparu. TrickBot, qui a été absorbé par l'opération Conti l'année dernière avant la disparition de cette dernière, est désormais systématiquement pris pour cible.

L'omniprésence des cyberattaques russes n'est pas surprenante si l'on considère les récents efforts politiques visant à renforcer les services de renseignement du pays et à améliorer leur agilité opérationnelle. Ces entités sont les suivantes :

Le FSB est la principale agence de sécurité intérieure du pays et dépend directement du président russe. Il supervise la sécurité intérieure et le contre-espionnage. Ces dernières années, les attributions du FSB ont été étendues à la collecte de renseignements étrangers et aux cyber-opérations offensives. On pense que le FSB complète son personnel avec des pirates informatiques criminels et civils. Les cyber-analystes ont surnommé les pirates du FSB Berserk Bear, Energetic Bear, Gamaredon, TeamSpy, Dragonfly, Havex, Crouching Yeti et Koala.

Le SVR est la principale agence civile russe de renseignement extérieur chargée de recueillir des renseignements étrangers par le biais de signaux humains et électroniques et de méthodes cybernétiques. Il utilise des compétences techniques avancées pour pénétrer dans les réseaux et y conserver un accès. Les cyber-experts désignent les pirates du SVR sous les noms d'APT 29, Cozy Bear et The Dukes.

Le GRU est l'agence de renseignement militaire la plus importante de Russie. Les unités cybernétiques du GRU gèrent plusieurs instituts de recherche qui se concentrent sur le développement d'outils de piratage et de logiciels malveillants. Les cyber-analystes désignent ces unités sous les noms d'APT 28, Fancy Bear, Voodoo Bear, Sandworm et Tsar Team.

L'Internet Research Agency est un groupe privé connu pour son soutien au gouvernement russe. Il mène des opérations d'influence et de désinformation pro-russes en ligne par le biais des médias sociaux et est connu pour se faire passer pour des activistes nationaux et d'autres personnes dans le cadre de ces efforts.

Malgré l'ampleur et la sophistication des opérations de cyberguerre de la Russie, leur impact sur l'Ukraine n'a pas été aussi dévastateur que prévu.

Cela peut être attribué aux progrès des technologies de défense et à la cyber-résilience de l'Ukraine. Bien que le pays n'ait pas été en mesure d'isoler complètement ses systèmes de la pénétration russe, il a adopté de solides tactiques de remédiation et de récupération, telles que la sauvegarde de ses fichiers sur des serveurs étrangers.

L'Ukraine était bien préparée, car elle durcit son environnement et renforce ses défenses depuis des années. Le pays a été la cible d'attaques substantielles de la part de la Russie bien avant que la guerre n'éclate. Il s'agit notamment de frappes contre le réseau électrique en 2015 et 2016 et d'un virus en 2017 visant les entreprises ukrainiennes.

S'il est évident que la cybercriminalité continuera à jouer un rôle essentiel dans les futurs conflits armés, le reste du monde prend des mesures pour la perturber et la décourager :

Le champ d'application des sanctions et des réglementations relatives à la cybernétique s'étend désormais aux réseaux terrestres et spatiaux. Le 2 mars 2023, la Maison Blanche a publié une stratégie nationale de cybersécurité, identifiant les pirates informatiques russes et chinois comme des menaces majeures pour ces infrastructures. Dans un communiqué, la Maison Blanche a déclaré : "Nous sommes confrontés à un environnement de menace complexe, avec des acteurs étatiques et non étatiques qui développent et exécutent des campagnes inédites pour menacer nos intérêts".

Avec la montée en puissance des nations, les affrontements dans le cyberespace risquent d'être plus nombreux que par le passé. Divers systèmes seront touchés, et des populations et des zones plus vastes seront soumises à des tactiques plus audacieuses. En matière de cyberguerre, tout le monde est vulnérable car il n'y a pas de règles de base.

L'atténuation de l'impact des futures activités de cyberguerre nécessite une collaboration et un échange de renseignements entre les gouvernements, les organismes industriels et les entreprises. Plus important encore, il faudra que les bons groupes reçoivent les bonnes informations au bon moment.

Pour leur part, les organisations doivent être proactives en minimisant les risques et en se préparant à réagir si (ou quand) le pire se produit. Elles doivent notamment prendre les mesures suivantes :