Transformation numérique et gestion de la surface d’attaque

Dans la première des quatre parties de cette série sur la transformation numérique (DX), nous avons abordé la DX, ses avantages, les quatre types de transformation numérique et les raisons pour lesquelles les organisations peinent à mettre en œuvre les nouvelles technologies. Dans la deuxième partie, nous avons discuté de l’industrie manufacturière et de ses possibilités et défis alors qu’elle évolue dans le cadre de la transformation numérique. Dans la troisième partie, nous avons abordé le secteur financier, qui présente probablement le plus de possibilités et de risques alors que les banques, les fonds spéculatifs, les bourses et les courtiers, entre autres, naviguent dans la DX. De plus, la sécurité est essentielle, car ce sont les institutions financières qui ont le plus à perdre en cas de violation.

Dans la quatrième partie, notre dernier article de la série de blogues sur la transformation numérique, nous allons nous concentrer sur la surface d’attaque croissante que les organisations de sécurité.

informatique doivent protéger en raison de la transformation numérique. Nous allons vous présenter toute une série de nouveaux termes et acronymes que vous entendrez sans arrêt à l’avenir.

Quels sont les risques émergents en matière de cybersécurité?

Commençons par Gartner, qui suggère que « les responsables de la sécurité et de la gestion des risques doivent tenir compte de sept grandes tendances pour protéger l’empreinte numérique en constante expansion des organisations modernes contre les menaces nouvelles et émergentes, aujourd’hui et à l’avenir ».

« Les organisations du monde entier sont confrontées à des rançongiciels sophistiqués, à des attaques sur la chaîne d’approvisionnement numérique et à des vulnérabilités profondément incorporées », a déclaré Peter Firstbrook, vice-président de la recherche chez Gartner. « La pandémie a accéléré le travail hybride et le passage à l’infonuagique, mettant les OPSI (officiers principaux de la sécurité de l’information) au défi de sécuriser des entreprises de plus en plus distribuées, tout en faisant face à une pénurie de personnel de sécurité qualifié. »

Gartner suggère en outre que ces défis se prêtent à trois grandes tendances qui ont un impact sur les pratiques de cybersécurité :

Nous savons que vous pensez que « ce sont des tendances générales assez larges et similaires à celles que nous avons connues depuis le début de la cyberindustrie ». Nous sommes d’accord, approfondissons donc la question de la surface d’attaque et expliquons la manière dont Hitachi Systems Security fournit des solutions pratiques à ses clients pour se protéger des attaques dans ce nouvel environnement.

Quelle est la définition d’une surface d’attaque?

Gartner excelle dans beaucoup de domaines, mais la création de termes et d’acronymes fait partie de ses compétences principales. Les surfaces d’attaque des entreprises grandissent. Les risques liés à l’utilisation des systèmes cyberphysiques et de l’IdO, du code source libre, des applications infonuagiques, des chaînes d’approvisionnement numériques complexes, des médias sociaux et autres ont fait sortir les surfaces exposées des organisations d’un ensemble d’actifs contrôlables.

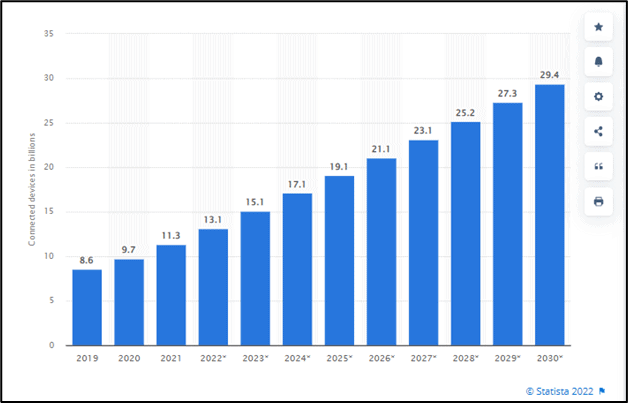

L’IdO ou l’Internet des objets (Internet of Things ou IoT en anglais) est le principal facteur contribuant à la transformation numérique; lors des dernières années, les appareils connectés et contrôlés par l’Internet ont connu une croissance exponentielle. Le large éventail d’applications de la technologie IdO signifie que les spécificités peuvent être très différentes d’un appareil à l’autre, mais il existe tout de même des caractéristiques de base partagées par la plupart d’entre eux. L’IdO crée des possibilités d’intégration plus directe du monde physique dans les systèmes informatiques, ce qui se traduit par des améliorations de l’efficacité, des avantages économiques et, surtout, un accès aux données et aux systèmes de n’importe où et à tout moment.

Image 1 — Nombre d’appareils connectés à l’IdO à travers le monde de 2019 à 2030.

Les problèmes de sécurité informatique auxquels sont confrontées les organisations sont les suivants : contrôler les accès, surveiller les systèmes, protéger les données sensibles, sécuriser leur nouvelle infrastructure infonuagique et empêcher les employés d’être dupés par le déluge d’attaques d’ingénierie sociale, qui sont de loin le vecteur d’attaque le plus utilisé.

Les organisations doivent aller au-delà des approches traditionnelles de surveillance de la sécurité, de détection et de réponse pour gérer un ensemble plus large d’expositions en matière de sécurité. Selon Gartner, les services de protection contre les risques numériques (digital risk protection services ou DRPS en anglais), les technologies de gestion de la surface d’attaque externe (external attack surface management ou EASM en anglais) et la gestion de la surface d’attaque des cyberactifs (cyber asset attack surface management ou CAASM en anglais) aideront les OPSI à visualiser les systèmes d’entreprise internes et externes en automatisant la découverte des lacunes de couverture en matière de sécurité. Cela signifie simplement que les responsables de la sécurité doivent tirer parti de nouvelles compétences (personnes), améliorer la détection des vulnérabilités (processus) et adopter des produits de sécurité de pointe (technologie).

La surface d’attaque correspond à tous les points possibles, ou vecteurs d’attaque, par lesquels un utilisateur non autorisé peut accéder à un système et extraire des données.

Plus simplement, l’architecture du système IdO se compose de trois niveaux : Niveau 1 : les appareils, Niveau 2 : le réseau, Niveau 3 : le nuage. Terminons cette section par une définition très claire de la surface d’attaque, puis nous verrons comment la protéger dans les sections suivantes. La surface d’attaque correspond à tous les points possibles, ou vecteurs d’attaque, par lesquels un utilisateur non autorisé peut accéder à un système et extraire des données. Plus la surface d’attaque est petite, plus il est facile de la protéger. La surface d’attaque numérique englobe tout matériel et logiciel qui se connecte au réseau d’une organisation. Il s’agit notamment des applications, du code, des ports, des serveurs et des sites Web, ainsi que de la technologie de l’information dans l’ombre, qui détecte les utilisateurs qui contournent le système informatique pour utiliser des applications ou des dispositifs non autorisés.

Comment définir votre surface d’attaque?

Il est plus important que jamais de connaître votre surface d’attaque, car il est IMPOSSIBLE de protéger chaque actif ou élément de données de votre organisation sans (1) savoir où il se trouve et (2) connaître sa valeur. Les équipes de sécurité doivent détecter les faiblesses potentielles, évaluer les vulnérabilités et déterminer les rôles et les niveaux de privilèges des utilisateurs. Les organisations peuvent évaluer les vulnérabilités potentielles en énumérant les dispositifs qui constituent leur surface d’attaque, ce qui peut inclure les pare-feu et les interrupteurs de l’entreprise, les serveurs de fichiers du réseau, les ordinateurs et les portables, les dispositifs mobiles, les imprimantes, etc.

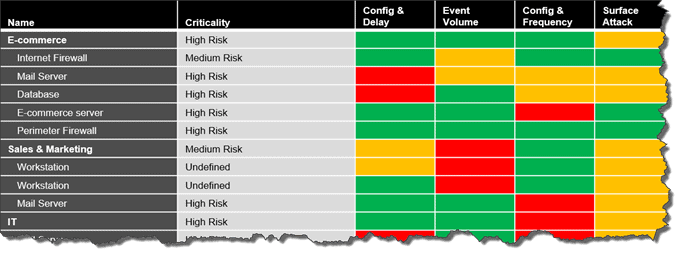

Les organisations peuvent alors évaluer quels utilisateurs ont accès aux données et aux ressources, ainsi que le niveau d’accès qu’ils possèdent. Cela les aide à comprendre les comportements particuliers des utilisateurs et des services et à classer les vecteurs d’attaque dans des catégories telles que la fonction et le risque pour rendre la liste plus facile à gérer. De plus, comme le suggère le tableau ci-dessous, les organisations peuvent ensuite s’appuyer sur leurs principes de gestion des risques pour trouver un certain niveau de risque acceptable en utilisant diverses catégories, notamment les renseignements sur les menaces et le caractère critique des vulnérabilités.

Considérer la vulnérabilité Log4j/Log4Shell

Lorsqu’il a été découvert que Java, une application utilisée sur des millions d’appareils, présentait une vulnérabilité critique avec un score CVE de 10 (seulement 30 vulnérabilités par an sur plus de 10 000 obtiennent un score de 10), les équipes de sécurité se sont démenées, presque en vain, pour corriger chaque système utilisant le logiciel. De nombreuses organisations n’avaient aucune idée si le système qu’elles réparaient contenait des données sensibles ou une fonction critique de l’environnement informatique. Elles se sont contentées d’apporter des correctifs sur les systèmes aussi rapidement que possible, sans se rendre compte que corriger et tester tous les systèmes de leur environnement prendrait des semaines, voire des mois. Pendant ce temps, les attaquants balayaient leurs systèmes pour trouver la vulnérabilité et l’exploiter. De nombreuses attaques ont probablement réussi et des attaquants ont possiblement patienté dans les systèmes pour exploiter les actifs les plus critiques au moment opportun.

En effet, la vulnérabilité est déjà utilisée par « un nombre croissant d’attaquants », a déclaré la directrice de l’Agence américaine de cybersécurité et de sécurité des infrastructures (US Cybersecurity and Infrastructure Security Agency ou CISA en anglais), Jen Easterly, dans un communiqué publié après la découverte de la vulnérabilité. Elle a ajouté que cette faille est « l’une des plus graves qu’elle a vues dans toute sa carrière, si ce n’est la plus grave », lundi, lors d’un appel avec des opérateurs d’infrastructures critiques et des agences de presse. Lors de ce même appel, un responsable de la CISA a estimé que des centaines de millions d’appareils sont probablement concernés.

Voici nos cinq principales leçons apprises dans la gestion de Log4j/Log4Shell :

La gestion des vulnérabilités est primordiale pour atténuer les risques d’attaque

Tenable, propriétaire du scanneur de vulnérabilités Nessus et chef de file du secteur des solutions d’évaluation et de gestion des vulnérabilités, a constaté que « les organisations qui utilisent une stratégie CVSS 7+ pour hiérarchiser leurs efforts de remédiation perdent 76 % de leur temps à remédier à des vulnérabilités qui présentent peu ou pas de risque, tout en laissant 44 % des vulnérabilités les plus risquées dans leur environnement. »

Nous espérons que la section sur Log4j a illustré à quel point il est essentiel que les organisations cessent de perdre du temps sur des vulnérabilités qui ne présentent pas de risque. Les équipes de sécurité doivent comprendre le contexte complet de chaque vulnérabilité, y compris le caractère critique des actifs concernés et une évaluation de l’activité actuelle et future potentielle des attaquants. Ainsi, vos équipes pourront se concentrer sur ce qui compte le plus afin que vous puissiez prendre des mesures décisives et ainsi atténuer le plus grand nombre de risques commerciaux avec le moins d’efforts possible.

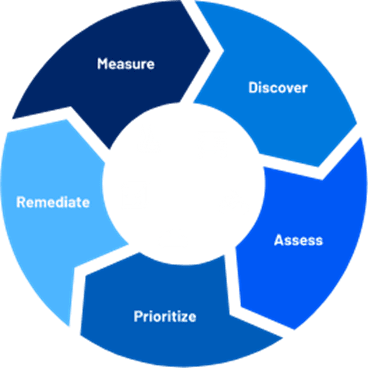

Image 2 — Cycle de vie de la gestion des vulnérabilités de Tenable

Une approche proactive axée sur les risques offre une visibilité complète et continue tout en éclairant également les décisions techniques et commerciales. Les quatre étapes d’un programme de gestion des vulnérabilités réussi devraient être les suivantes :

Conclusion

Nous avons conclu notre dernier article de blogue en nous appuyant sur une statistique de l’étude de Ponemon sur la transformation numérique et les cyberrisques, qui indiquait que 82 % des responsables de la sécurité informatique et des cadres supérieurs ont subi au moins une violation de données lors de la mise en œuvre de nouvelles technologies et de l’extension de la chaîne d’approvisionnement. Il est clair que les organisations de tous les secteurs devront relever le défi de sécuriser les données les plus importantes à l’avenir.

Nous nous sommes appuyés sur cette statistique pour montrer à quel point le problème de croissance de la surface d’attaque sera crucial pour les responsables de la sécurité informatique au cours des prochaines années. L’identification des données sensibles, l’évaluation des systèmes, l’application de correctifs en fonction des risques et la compréhension des menaces potentielles seront essentielles pour protéger les organisations et leurs clients.

Pour conclure cette série en quatre parties, nous aimerions vous laisser avec ce que nous, Hitachi Systems Security, considérons comme nos cinq mesures que les équipes de sécurité informatique peuvent prendre pour réduire leur surface d’attaque et éliminer efficacement les vulnérabilités.

Réduction de la surface d’attaque en cinq étapes

Des analyses périodiques du réseau et l’application de correctifs en fonction des risques permettent aux organisations de repérer et d’éliminer rapidement les vulnérabilités potentielles. Il est essentiel de disposer d’une visibilité complète de la surface d’attaque pour prévenir les problèmes liés aux réseaux infonuagiques et réseaux sur site, ainsi que pour s’assurer que seuls les dispositifs autorisés peuvent y accéder. Une analyse complète doit non seulement détecter les vulnérabilités, mais aussi montrer comment les points d’extrémité peuvent être exploités.

La sévérité ou le score CVE d’une vulnérabilité doit être combiné avec le caractère critique du système et l’exploitabilité de la vulnérabilité afin de déterminer le risque qu’une vulnérabilité particulière représente pour une organisation. Cela permet de classer et de trier les vulnérabilités afin que celles qui sont les plus susceptibles de causer des dommages importants à un système critique soient traitées le plus rapidement possible.

Une complexité inutile peut entraîner une mauvaise gestion et des erreurs de politique qui permettent aux cybercriminels d’obtenir un accès non autorisé aux données de l’entreprise. Les organisations doivent désactiver les logiciels et les dispositifs inutiles ou inutilisés et réduire le nombre de points d’extrémité utilisés pour simplifier leur réseau.

Par exemple, les systèmes complexes peuvent donner accès aux utilisateurs à des ressources qu’ils n’utilisent pas, ce qui élargit la surface d’attaque disponible pour un pirate.

La segmentation du réseau permet aux organisations de minimiser la taille de leur surface d’attaque en ajoutant des barrières qui bloquent les attaquants. Il s’agit notamment d’outils comme les pare-feu et de stratégies comme la microsegmentation, qui divise le réseau en petites unités.

Les employés constituent la première ligne de défense contre les cyberattaques. En leur offrant une formation périodique pour les sensibiliser à la cybersécurité, vous les aiderez à comprendre les meilleures pratiques et à repérer les signes révélateurs d’une attaque par hameçonnage et d’ingénierie sociale