Pourquoi les rançongiciels en tant que service (RaaS) constituent une cybermenace en plein essor

Les rançongiciels en tant que service (RaaS) peuvent être achetés par tout individu ou groupe souhaitant lancer une cyberattaque. Les attaquants peuvent facilement trouver un produit adapté à leurs besoins pour n’importe quelle cible. L’étude menée l’année dernière par Cybersecurity Ventures a révélé que des individus non étatiques, des groupes avec motivation financière et certains groupes étatiques avaient lancé des services fournissant des rançongiciels soigneusement développés qui pouvaient être achetés ou loués par toute personne disposant d’une centaine de dollars ou plus. Plus tard dans l’année, les discussions sur l’internet caché à propos des RaaS se sont intensifiées et ont été évoquées par des cybercriminels désireux de commettre des actes d’espionnage d’entreprise pour obtenir des informations sensibles, notamment la propriété intellectuelle.

La recherche suggère également que le mouvement RaaS semble avoir été lancé par les groupes cybercriminels russes APT 28/28 et FIN 7/11, ainsi que par le groupe cybercriminel coréen Lazarus et ses affiliés.

Plusieurs groupes non étatiques tirent également profit des RaaS, en en achetant et en en vendant pour en tirer un bénéfice financier. L’étude indique que les groupes chinois et vietnamiens utilisent également des RaaS, mais d’une manière différente. Ils semblent mettre en œuvre le système RaaS comme un élément pour cacher leurs principaux cybercrimes.

L’industrialisation des attaques est passée de l’utilisation par les attaquants d’outils prêts à l’emploi, comme Cobalt Strike, à la possibilité pour les attaquants d’acheter l’accès aux réseaux et aux charges utiles qu’ils y déploient. Cela signifie que l’impact d’une attaque ou d’une extorsion de rançongiciel réussie demeure le même, quelles que soient les compétences de l’attaquant.

Image 1 - Comment le modèle RaaS permet les attaques par rançongiciels

Avec la facilité de regrouper et de distribuer les logiciels malveillants sur l’internet caché, le nombre de ventes a augmenté de façon spectaculaire. Pour illustrer cela, pensez au volume stupéfiant des attaques; Microsoft traite 24 trillions de signaux par 24 heures et a bloqué des milliards d’attaques pendant l’année dernière. Microsoft Security suit plus de 35 familles de rançongiciels et 250 responsables de menaces à travers les activités observées des États-nations, des rançongiciels et des activités criminelles.

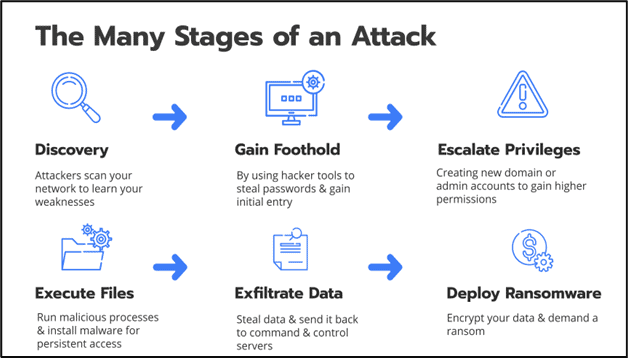

Contrairement au ciblage général et à l’approche opportuniste des précédentes infections par rançongiciel, les attaquants à l’origine de ces campagnes varient leurs modèles d’attaque en fonction de leurs découvertes. Par exemple, un produit de sécurité qui n’est pas configuré pour empêcher la falsification ou un service qui s’exécute sous un compte hautement privilégié comme un administrateur de domaine. Les attaquants peuvent utiliser ces faiblesses pour élever leurs privilèges et voler des données encore plus précieuses, ce qui leur rapporte davantage. Le problème le plus troublant pour les organisations est que les cybercriminels peuvent rester à l’affût dans leur environnement cible, même après avoir été payés. Une fois qu’ils ont obtenu l’accès à un réseau, les attaquants y demeurent et, s’ils ne sont pas expulsés, rentabilisent parfois cet accès par des attaques supplémentaires utilisant différents logiciels malveillants ou des charges utiles de type rançongiciels.

Définir le modèle économique du rançongiciel en tant que service

Au cours de l’année dernière, les rançongiciels en tant que service (RaaS) ont émergé comme un modèle commercial dans lequel les développeurs vendent ou louent des ensembles de logiciels malveillants compacts, faciles à déployer et évolutifs à des individus et des groupes qui souhaitent organiser des cyberattaques. Ils sont promus et vendus sur l’internet caché en utilisant les mêmes tactiques de marketing et de vente que les entreprises légitimes utilisent sur l’internet normal, notamment les annonces publicitaires, l’optimisation des moteurs de recherche, etc.

Image 2 - Les étapes d’une attaque par rançongiciel

Par exemple, si vous vous aventurez sur l’internet caché, vous trouverez des publicités dans des forums clandestins faisant la promotion d’ensemble RaaS à différents prix et degrés de service, tout comme les publicités que vous trouvez sur les médias sociaux et ailleurs en ligne. Il existe des offres groupées, des rabais, une assistance 24 heures sur 24, des avis d’utilisateurs et tous les autres éléments de marketing en ligne qu’utilisent habituellement les entreprises de logiciels en tant que service (SaaS).

Il existe quatre modèles de revenus courants pour les RaaS :

L’aspect alarmant des RaaS est la facilité avec laquelle les cybercriminels peuvent lancer une attaque de logiciels malveillants en ligne. Nous avons vu des milliers d’attaques RaaS profiter de la faiblesse des mesures de cybersécurité des entreprises, notamment d’une mauvaise gestion des correctifs, d’une mauvaise gestion des technologies de sécurité et d’efforts inefficaces de réponse aux incidents. Les attaquants chiffrent facilement les dossiers et autres données de la victime en la bloquant hors de ses propres systèmes, bases de données et autres appareils. Les victimes vont des utilisateurs d’ordinateurs individuels aux petites entreprises, en passant par les grandes entreprises. Les utilisateurs de rançongiciels exigent ensuite de l’argent, le plus souvent sous forme de cryptomonnaies, pour décrypter les fichiers rançonnés.

Que des paiements soient effectués ou non entre l’utilisateur et le vendeur, de nombreuses organisations se retrouvent paralysées ou incapables de poursuivre leurs activités.

De jeunes pirates aux RaaS (rançongiciels en tant que service)

En quelques années seulement, nous avons vu les RaaS se développer au point qu’il existe aujourd’hui littéralement des milliers de programmes de piratage et de sécurité sur l’internet caché. Ces programmes sont codés par des programmeurs et des pirates informatiques assez compétents qui proposent souvent ces logiciels malveillants à télécharger et à utiliser gratuitement. Cela peut être bénéfique pour l’utilisateur qui souhaite en apprendre sur la cybersécurité, mais cela peut aussi poser des problèmes lorsqu’un jeune pirate tente de les utiliser pour pirater.

Un jeune pirate (script kiddie ou « skiddie » en anglais) est une personne qui n’a pas de connaissances en programmation et qui utilise un logiciel existant pour lancer une attaque. Souvent, les jeunes pirates utilisent ces programmes sans même savoir comment ils fonctionnent ou ce qu’ils font. Par exemple, imaginez un enfant qui reçoit son premier ordinateur. L’enfant regarde un film sur le piratage informatique, puis télécharge une copie de Kali Linux. Il commence ensuite à jouer avec les différents programmes tout en recherchant des tutoriels en ligne. Au début, il pourrait être perçu comme un simple troll sur internet en raison de son manque d’expérience et de son empressement à se vanter. Parfois, les jeunes pirates ont même recours au cyberharcèlement ou à l’intimidation.

Les logiciels malveillants dont disposent ces personnes sont aujourd’hui beaucoup plus dangereux et complexes qu’auparavant. Maintenant, ils peuvent être assez sophistiqués pour causer des dommages malgré le manque d’expérience des utilisateurs. En outre, ils peuvent utiliser des techniques d’ingénierie sociale pour manipuler les utilisateurs et voler des données.

Des attaques de rançongiciels contre les entreprises surviennent toutes les 11 secondes

Au cours de la dernière année, les rançongiciels ont poursuivi leur progression et, selon Cybersecurity Ventures, une entreprise se fera attaquer toutes les 11 secondes par un rançongiciel cette année. Cela est dû en grande partie à la ruée vers la technologie numérique provoquée par la pandémie de COVID-19. Pendant que les entreprises innovaient et remaniaient leurs modèles commerciaux, les cybercriminels développaient leurs propres logiciels pour faciliter la prise en otage de vos données.

Au cours de la dernière année, les rançongiciels ont poursuivi leur et, selon Cybersecurity Ventures, une entreprise se fera attaquer toutes les 11 secondes par un rançongiciel cette année.

Cybersecurity Ventures a constaté une croissance de 195 % de l’acceptation des RaaS par les communautés cybercriminelles en 2020 et la tendance continue de croître de manière exponentielle. Ces cybercriminels ont connu une année incroyablement fructueuse, ce qui ne peut que les motiver à poursuivre leur croissance et à faciliter chaque jour la compromission des organisations.

L’année dernière, nous avons assisté à un changement important dans la façon dont les campagnes de rançongiciels étaient exécutées. Les cybercriminels infectaient le réseau de la victime avec des logiciels malveillants, exfiltraient les données et demandaient une rançon accompagnée de menaces de dénigrement de l’organisation victime sur des forums publics.

Cette année, nous verrons davantage d’attaques comprenant une étape supplémentaire où les pirates laisseront des logiciels malveillants résiduels dans le système et se réintroduiront dans le réseau chaque fois qu’ils choisiront de revenir pour obtenir des données supplémentaires ou demander de nouvelles rançons. Les attaques par rançongiciels se sont révélées très rentables pour les pirates, ce qui a alimenté l’économie souterraine avec un nouveau modèle économique et un nouvel écosystème.

L’achat d’un ensemble de services RaaS est aussi simple que l’achat de n’importe quel produit « logiciel en tant que service », sans qu’il soit nécessaire de procéder au déploiement et à la mise en œuvre.

Les logiciels malveillants et autres outils RaaS peuvent être achetés en ligne et utilisés directement sur la cible comme charge utile pour exécuter la cyberattaque. C’est tellement facile que près de 44 % des produits RaaS disponibles sur les forums de brèche de sécurité de l’internet caché sont exécutés contre des cibles par les acheteurs. Les RaaS sont essentiellement des produits emballés de cyberattaques pour quiconque a une cible et assez d’argent pour acheter le produit approprié.

Conclusion

Toutes les campagnes de rançongiciels menées par des humains et classées dans la catégorie RaaS par Microsoft ont en commun de dépendre des faiblesses en matière de sécurité qui leur permettent de réussir. Les attaquants profitent le plus souvent d’une mauvaise hygiène en matière d’identification et de configurations anciennes ou erronées d’une organisation pour trouver des points d’entrée simples et d’escalade de privilèges dans un environnement.

Sans la possibilité de voler l’accès à des comptes avec des privilèges élevés, les attaquants ne peuvent se déplacer latéralement, diffuser facilement les rançongiciels, accéder aux données pour les exfiltrer ou utiliser des outils comme « Group Policy » dans Windows pour influencer les paramètres de sécurité. La perturbation des modèles d’attaque courants par l’application de contrôles de sécurité réduit également la fatigue des alertes dans les SOC de sécurité en arrêtant les attaquants avant qu’ils n’entrent. Cela peut également prévenir les conséquences inattendues des brèches de courte durée, telles que l’exfiltration des topologies de réseau et les modifications des données de configuration qui se produisent dans les premières minutes d’exécution de certains chevaux de Troie.

Souvent, lors de la reconnaissance, les attaquants prennent note des produits de sécurité dans l’environnement et tentent de les altérer et de les désactiver, en utilisant parfois des scripts ou des outils fournis avec l’achat de RaaS pour essayer de désactiver plusieurs produits de sécurité à la fois ou d’utiliser des commandes ou des techniques particulières pour désactiver ou contourner la technologie de sécurité.

Cette connaissance est essentielle pour les SOC qui réagissent aux rançongiciels : il s’agit de donner la priorité aux enquêtes sur les alertes ou les détections d’outils comme Cobalt Strike. La mise en œuvre de mesures correctives rapides et de procédures de réponse aux incidents (RI) est essentielle pour contenir une attaque avant le stade de déploiement du rançongiciel. Les équipes de sécurité devront relever le défi de se défendre contre les attaques de RaaS dans les années à venir et, évidemment, nous aimerions beaucoup les aider.