Les équipes de sécurité ont souvent recours à la modélisation des menaces pour comprendre les techniques, méthodes et procédures (TMP) potentielles de leur attaquant afin de les détecter avant qu’elles ne se produisent. Aujourd’hui, l’outil le plus populaire pour effectuer des évaluations de vulnérabilité est la trousse d’évaluation des vulnérabilités MITRE ATT&CK® (MITRE Attack Taxonomy). Elle fournit une méthode pour évaluer les vulnérabilités de l’infrastructure informatique d’une organisation.

MITRE ATT&CK a été créé en 2013 à la suite de l’expérience Fort Meade (FMX) de MITRE, où des chercheurs ont émulé le comportement des attaquants et des défenseurs dans le but d’améliorer la détection post-compromission des menaces par la télésurveillance et l’analyse comportementale. La question clé pour les chercheurs était la suivante : « Dans quelle mesure réussissons-nous à détecter le comportement documenté des attaquants? » Pour répondre à cette question, les chercheurs ont conçu ATT&CK, qui a été utilisé comme outil pour catégoriser les comportements des attaquants.

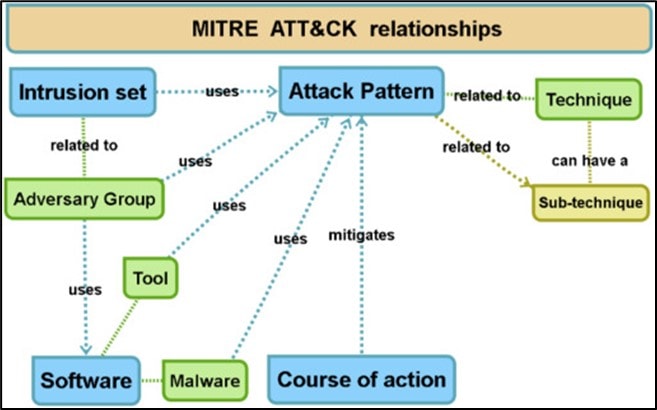

Pour être plus précis, MITRE ATT&CK® est une base de connaissances accessible à l’échelle mondiale sur les tactiques et techniques des adversaires fondées sur des observations du monde réel. La base de connaissances ATT&CK sert de fondement à l’élaboration de modèles de menaces et de méthodologies spécifiques dans le secteur privé, au sein du gouvernement et dans la communauté des produits et services de cybersécurité.

En d’autres mots, MITRE ATT&CK est une approche empirique pour analyser le comportement des attaquants. Elle permet de regrouper et de superposer différents types de données afin de mieux comprendre le comportement de l’adversaire. Ce cadre de pointe fournit des données contextuelles pour les processus de chasse aux menaces des organisations.

La méthodologie MITRE ATT&CK (évaluer, modèle de menace, analyser, tester, et contrôler) fournit un cadre aux professionnels de la sécurité pour évaluer leur environnement, cibler les menaces et les analyser, tester leurs défenses et contrôler les accès.

ATT&CK contient un cadre taxonomique en constante évolution des tactiques, techniques et procédures (TTP) que les attaquants utilisent pour compromettre les réseaux comportementaux. L’utilisation d’ATT&CK vous permet de vous appuyer sur des études de cas réels pour cibler les indicateurs d’un comportement actif ou résiduel d’une attaque initiée au sein de votre organisation. Ces indicateurs sont ensuite exploités pour créer des modèles analytiques de détection personnalisés, qui peuvent être surveillés en permanence et déclenchés en cas de nouvelle activité malveillante ou menace.

Une chasse structurée est fondée autour des indicateurs de compromission (IC) pour déterminer quelles mesures doivent être prises contre la cible. Ils sont ensuite liés aux TTP ATT&CK.

Un flux de travail de chasse aux menaces commence par l’élaboration d’une base de référence des informations de l’attaquant que nous connaissons. L’étape suivante consiste à exploiter les informations de cette base pour déterminer le type de preuves que les attaquants laissent derrière eux. Chaque hypothèse nous conduit à une série d’étapes d’investigation, en commençant par la détermination de la manière dont l’attaquant a pénétré dans notre environnement. Le cadre ATT&CK fournit une approche structurée pour effectuer ces étapes.

Utiliser MITRE pour la chasse aux menaces par hypothèse

La chasse aux menaces par hypothèse est un modèle de chasse proactive. Ce modèle est aligné sur le cadre MITRE ATT&CK et utilise des manuels de détection mondiaux pour cibler les groupes de menaces persistantes et avancées et les attaques de logiciels malveillants.

La bibliothèque de taxonomie de MITRE continue d’évoluer. Les cas pratiques par hypothèse sont mis à jour au fur et à mesure que MITRE découvre de nouvelles tactiques et comportements. Même les analyses personnalisées visant à trouver les attaques du jour zéro font partie de cette bibliothèque.

En utilisant les cas pratiques de la chasse par hypothèse, les organisations disposent d’un autre outil pour les aider à définir le niveau de priorité de la remédiation pour leurs contrôles adaptatifs de cybersécurité existants. MITRE a un rôle à jouer dans l’élaboration des futures politiques des organisations en fonction des résultats des cas pratiques de chasse aux menaces par hypothèse.

Valoriser l’alignement sur le cadre MITRE

Les OPSI et les DPI, ainsi que l’équipe responsable de la gestion des risques, évaluent en permanence l’exposition globale de l’entreprise à la vulnérabilité en matière de cybersécurité. Voici les questions les plus courantes que se posent les dirigeants d’entreprise pour comprendre l’environnement de la cybersécurité et les capacités dont dispose l’organisation pour faire face aux menaces :

Pour les équipes de sécurité informatique et des réseaux (SecOps et NetSecOps), répondre à ces questions a exigé des investissements importants, y compris du temps et des outils. La collecte et l’analyse des données pour répondre à ces questions prennent souvent des semaines.

Les organisations peuvent exploiter le cadre MITRE pour analyser quand les contrôles adaptatifs fonctionnent comme prévu en regardant le nombre d’attaques actives et persistantes. Les équipes SecOps peuvent ajuster les contrôles adaptatifs actuels pour réduire les tactiques de catégorie spécifiques à certains risques qui ont un impact sur l’organisation. Les équipes SecOps et DevOps collaborent également pour déterminer s’il est nécessaire d’acquérir des contrôles adaptatifs supplémentaires dans les catégories signalant un nombre plus élevé d’attaques réelles sur le portail MITRE.

Savoir où se situent les risques les plus importants dans l’environnement permet de déterminer si les personnes, les technologies en matière de sécurité et les procédures opérationnelles existantes sont correctement couvertes. Le cadre MITRE permet également aux organisations de désactiver et de supprimer les contrôles adaptatifs redondants qui ne sont plus efficaces ou pertinents.

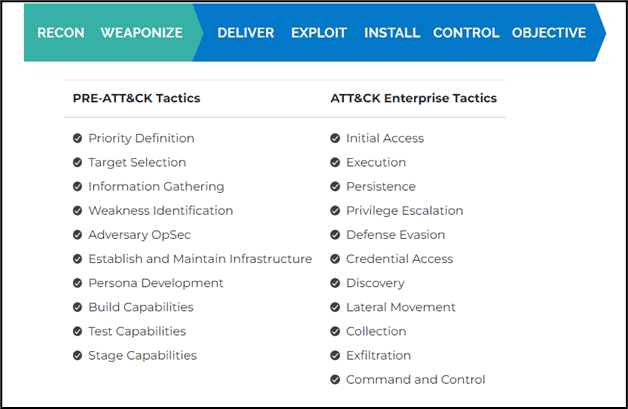

Em 2011, Lockheed Martin a publié la chaîne cybercriminelle, l’un des premiers efforts pour décrire le fonctionnement des cyberattaques. La chaîne cybercriminelle décrit sept mesures importantes que prennent les attaquants lors d’une attaque.

Cependant, la chaîne cybercriminelle se concentre sur les tactiques de haut niveau (objectif ou phase). Elle est idéale pour parler à un public de non-praticiens d’une attaque spécifique, de la façon dont elle s’est produite et peut-être même de la façon dont les défenseurs peuvent briser la chaîne cybercriminelle.

Une chaîne cybercriminelle décrit les différentes phases d’une attaque. Les techniques et tactiques du cadre MITRE s’intègrent à la chaîne cybercriminelle. En tirant parti de la chaîne cybercriminelle, les chasseurs de menaces peuvent voir comment se déroulent les attaques réelles et quelles tactiques ont été utilisées par les pirates.

Les équipes SecOps peuvent prévenir les attaques en anticipant les prochains mouvements des attaquants grâce à l’analyse de la chaîne cybercriminelle actuelle. Elles peuvent alors prendre des mesures pour atténuer les vulnérabilités ciblées au cours de leurs investigations.

La chaîne cybercriminelle unifiée « a été développée par le biais d’une approche de recherche hybride, combinant la science de la conception et les méthodes de recherche qualitative. La chaîne cybercriminelle unifiée étend et combine des modèles existants, tels que la chaîne cybercriminelle Lockheed Martin et le modèle ATT&CK™ de MITRE. »

L’unification de la stratégie de la chaîne cybercriminelle a fait ressortir la fusion des tactiques du modèle Lockheed et de MITRE. Les deux modèles ont fourni des détails essentiels sur les vecteurs d’attaque, aidant les chasseurs de menaces à disposer d’une visibilité et d’un cadre structurés. Toutefois, les tactiques propres à Lockheed étaient davantage axées sur le périmètre du réseau, en mettant l’accent sur les logiciels malveillants. En revanche, les TTP du cadre de MITRE étaient beaucoup plus larges, couvrant plusieurs domaines de sécurité.

La chaîne cybercriminelle unifiée a permis de développer une modélisation plus réaliste basée sur chaque attaque spécifique, en particulier celles qui ne suivaient pas la chaîne cybercriminelle standard. Les modèles originaux se concentrent sur une structure qui a fait ses preuves dans des domaines critiques comme la reconnaissance, l’armement et l’exfiltration.

Que se passe-t-il si l’attaque se produit après une connexion habituelle et que la chaîne démarre sans aucune reconnaissance, en raison d’un logiciel malveillant?

Le cadre unifié de cybersécurité donne un aperçu des tactiques des pirates lors de cybermenaces avancées et des étapes qu’ils suivent lors d’une attaque. Ces étapes peuvent également être appliquées pour comprendre le comportement des pirates lors d’incidents individuels ou le modus operandi tactique d’un attaquant, en les plaçant dans la séquence adéquate telle qu’observée lors d’un incident spécifique ou le modus operandi typique d’un attaquant.

Avec toujours plus de sophistication et un volume en augmentation, les centres d’opérations de sécurité (SOC) et les systèmes de gestion des informations et des événements de sécurité (SIEM) qui utilisent des mesures traditionnelles et réactives sont submergés. De plus en plus d’entreprises se tournent vers des outils de détection et de prévention qui combinent l’analyse en temps réel et l’analyse historique afin de découvrir et de remédier aux risques potentiels avant qu’ils ne se produisent et de minimiser leur impact une fois détectés.

Le cadre de MITRE fournit aux organisations un flux de travail pour la chasse aux menaces, la réponse aux incidents et la visualisation des attaques de cybersécurité. Investir dans les cadres de MITRE aide les organisations à déterminer les risques que présentent le nuage, les serveurs 0365, les points d’extrémité et les applications. Le cadre n’est pas un outil en temps réel comme les outils de collecte des SIEM ou des SOC. MITRE apporte un niveau de renseignements, y compris l’accès au groupe APT qui pourrait être derrière les attaques.

Pour en savoir plus sur la manière pour vous protéger des cyberattaques, veuillez nous appeler au 1 (888) 982-0678. Nous sommes toujours là pour vous aider.