Dans notre article de blogue précédent, « La gestion des vulnérabilités est cruciale pour une cyberhygiène de qualité », nous avons suggéré que les meilleures pratiques de gestion des vulnérabilités étaient essentielles pour une cyberhygiène adéquate et qu’elles s’agissaient du premier pilier de l’amélioration de la cyberhygiène générale d’une organisation. Dans la troisième des quatre parties de notre article de blogue, nous nous concentrerons sur la mesure et l’amélioration de la posture de sécurité d’une organisation et explorerons les six premiers contrôles du CIS 20, le cadre de posture de sécurité le plus simple à mettre en œuvre. À notre avis, la mesure et la mise en œuvre d’un cadre de posture de cybersécurité constituent le deuxième pilier de l’amélioration de la cyberhygiène globale d’une organisation.

Tout d’abord, l’évaluation de la posture de sécurité de l’information avec l’un des cadres de contrôles acceptés par l’industrie, tels que NIST, ISO 27001 ou CIS 20, fournit aux organisations une vue stratégique de la santé et de la résilience de leur sécurité globale. L’évaluation fournit une base de référence à partir de laquelle évaluer l’efficacité des processus de sécurité actuels et permet aux équipes de sécurité informatique d’établir des objectifs et des priorités. En fin de compte, plus les organisations progressent sur la courbe de maturité CIS 20, plus elles ont de chances d’être protégées contre les cybercriminels, qu’il s’agisse de menaces externes ou internes.

Les évaluations de sécurité présentent des différences dans la manière dont elles sont menées, dans les éléments qui sont évalués et dans la manière dont ces évaluations sont exploitées pour améliorer les processus de sécurité et la résilience. L’utilisation de cadres de contrôles établis tels que NIST, ISO 27002 et CIS 20 est devenue une meilleure pratique pour mesurer la confidentialité, l’intégrité et la disponibilité des actifs d’une organisation dans les domaines cruciaux.

L’établissement d’une base pour votre programme de sécurité est essentiel pour comprendre votre situation actuelle, où vous voulez vous retrouver et comment y parvenir du point de vue de la santé ou de la posture de sécurité. L’évaluation des lacunes est essentielle pour améliorer efficacement vos processus et vos contrôles.

CIS 20 fournit un cadre pour améliorer la sécurité informatique globale

Comme nous l’avons évoqué dans le paragraphe d’introduction, « CIS 20 » est le nom donné aux « Contrôles de sécurité critiques du Center for Internet Security pour une cyberdéfense efficace ». Il

fournit un ensemble de contrôles ou de normes, qui sont devenus un guide des « meilleures pratiques » relatives aux contrôles de sécurité de l’information.

Les contrôles CIS 20 ne sont pas une loi et ne sont habituellement pas une exigence de conformité. En ce sens, ils ne sont pas comme la norme de sécurité des données des cartes de paiement (Payment Card Data Security Standard, ou PCI DSS), qui est une norme de sécurité de l’information obligatoire pour les cartes de crédit de marque, ni comme la norme HIPAA pour les organismes de soins de santé, ou même comme la norme Sarbanes-Oxley (ou SOX) pour les institutions financières.

Les contrôles du CIS s’alignent sur les principaux cadres de conformité tels que NIST, PCI, ISO, HIPAA, COBIT et autres. Ils ont été téléchargés plus de 65 000 fois à travers le monde, et la majorité des personnes qui les adoptent utilisent plus d’un cadre pour améliorer leur sécurité.

CIS 20 est aussi différent de la norme Gestion de la sécurité de l’information ISO/IEC 27 001 (Information Security Management). Cette norme fournit également un ensemble de contrôles pour l’élaboration d’une stratégie de sécurité de l’information. Cependant, la norme ISO 27001 est plus complexe (114 contrôles au lieu de 20), fait partie d’un cadre de sécurité plus large et repose sur le fait que chaque organisation effectue ses propres évaluations des risques. En raison de la complexité de la norme ISO, nous avons choisi les contrôles CIS 20, car ils sont un peu plus conviviaux pour les organisations qui mettent en œuvre leur premier cadre de posture de cybersécurité.

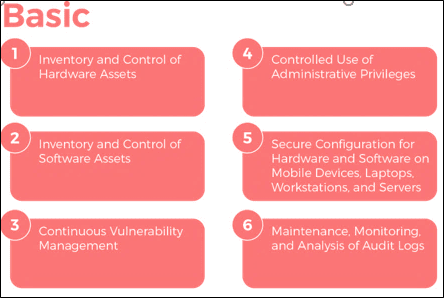

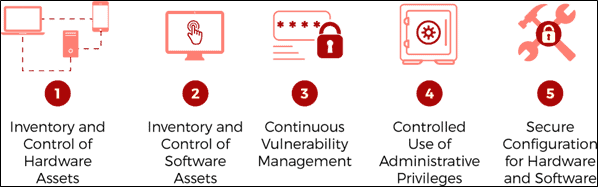

Les contrôles CIS 20 sont divisés en trois catégories de priorités : de base, fondamentaux et organisationnels. Dans cet article, nous n’examinerons que les contrôles « de base », c’est-à-dire les six premiers contrôles que toute organisation devrait mettre en place pour son personnel travaillant à distance. De multiples études, y compris une étude menée par le CIS lui-même, ont démontré que la mise en œuvre des cinq premiers contrôles de base suffit à protéger les organisations contre 85 % de toutes les cyberattaques. La mise en œuvre de l’ensemble des 20 contrôles du CIS réduit le risque de cybersécurité de 94 %.

Mise en œuvre des six premiers contrôles de base du CIS

Les six contrôles de base constituent un « strict minimum » pour protéger votre organisation contre les risques de cybersécurité. Cependant, la mise en œuvre des contrôles CIS 20 n’est pas seulement une question de bon sens commercial. Un avantage supplémentaire est que ces contrôles contribuent largement à satisfaire aux exigences légales du Règlement général sur la protection des données (RGPD) de l’Europe, de la Loi californienne sur la protection des consommateurs (California Consumer Protection Act, aussi nommé CCPA) des États-Unis et d’autres lois sur la protection des données, qui exigent la mise en place de processus robustes pour la protection des données personnelles des clients.

Nous examinons ci-dessous chacun des six contrôles de base du CIS 20 dans l’ordre et décrivons comment ils peuvent être utilisés pour renforcer la cybersécurité de votre organisation.

Contrôle CIS no 1 : Tenir un inventaire des actifs matériels

La pandémie de COVID-19 et le mouvement du « travail à domicile » ont considérablement augmenté l’attention portée au contrôle no 1 du CIS. Selon Pew Research, la plupart des travailleurs qui déclarent que leurs responsabilités professionnelles peuvent principalement être exercées depuis leur domicile mentionnent qu’avant la pandémie, ils ne faisaient que rarement ou jamais de télétravail. Seuls 20 % d’entre eux déclarent avoir travaillé à domicile à temps plein ou la plupart du temps. Aujourd’hui, 71 % de ces travailleurs exercent leurs activités à domicile à temps plein ou la plupart du temps.

Même dans un environnement de travail normal, les membres du personnel utilisent fréquemment des appareils non autorisés, tels que leurs téléphones intelligents et appareils personnels, pour accéder aux systèmes du lieu de travail. Cette pratique a considérablement augmenté aujourd’hui, car les travailleurs sont principalement situés à leur domicile.

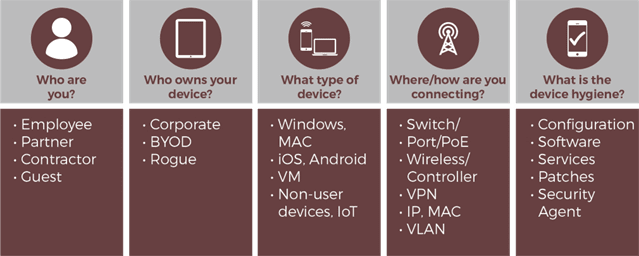

Ce contrôle explique que vous devez garder la trace de tous les appareils, qu’ils aient été autorisés ou non à accéder aux actifs de l’organisation. Pour se conformer à ce contrôle, il est recommandé aux organisations de mettre en place un outil d’inventaire automatisé qui garde la trace de tous les appareils connectés aux réseaux de l’organisation.

Il est important de porter une attention particulière à tout nouvel équipement remis au personnel (comme les ordinateurs portables remis avant le confinement) : toutes les acquisitions d’équipements auraient dû donner lieu à une mise à jour automatique de l’inventaire.

Les inventaires doivent indiquer :

Contrôle CIS no 2 : Tenir un inventaire des logiciels

Nous avons tous nos applications préférées pour des fonctionnalités comme le courrier électronique, la messagerie et la prise de notes, mais il est déconseillé que les employées les utilisent pour leurs tâches professionnelles. Étant donné que de nombreux employés travaillent depuis leur domicile, il est probable que le niveau naturel de surveillance pour s’assurer que les employés n’utilisent que des logiciels approuvés par l’organisation ne soit pas le même.

L’utilisation de logiciels non approuvés présente un risque de sécurité important en raison des vulnérabilités des logiciels et d’autres défauts qui pourraient constituer une faille de sécurité dans le logiciel. De plus, l’organisation a la responsabilité légale de protéger les données personnelles des clients, ce qui signifie qu’elle doit s’assurer que tout logiciel organisationnel protégera ces renseignements.

En guise de contrôle, l’organisation doit disposer d’un ensemble de logiciels et de versions autorisés. Ces logiciels doivent être surveillés en permanence pour s’assurer qu’ils n’ont pas été modifiés. Les organisations peuvent également envisager la technologie de « liste blanche », qui peut être utilisée pour s’assurer que seuls les logiciels autorisés peuvent fonctionner, ou l’utilisation de machines virtuelles pour les opérations commerciales à haut risque.

Contrôle CIS no 3 : Gestion continue des vulnérabilités

Notre premier pilier de l’établissement d’une cyberhygiène de qualité correspond au contrôle no 3 du CIS, qui est particulièrement important, mais comme nous avons consacré un article entier à la gestion des vulnérabilités, nous demeurerons brefs. Ainsi, en tandem avec le contrôle no 2 du CIS, le contrôle no 3 porte sur la gestion et la correction des vulnérabilités qui exposent inévitablement les organisations aux attaques. L’augmentation des cyberattaques, telles que les logiciels malveillants, les rançongiciels et les attaques par hameçonnage, s’explique par le nombre croissant de logiciels utilisés et le nombre correspondant de vulnérabilités découvertes.

Il faut donc mettre en place un programme complet pour cibler et gérer toutes les vulnérabilités avant qu’elles ne soient exploitées par des attaquants : la « gestion des vulnérabilités » doit être un projet continu.

En plus de disposer d’un outil d’analyse des vulnérabilités pour cibler ces dernières, vous devez également vous assurer que des mises à jour de sécurité automatisées sont en place pour actualiser en permanence les logiciels en fonction des nouvelles menaces.

Contrôle CIS no 4 : Utilisation contrôlée des privilèges administratifs

Les privilèges administratifs correspondent à l’ensemble des capacités dont disposent certains utilisateurs pour apporter des modifications importantes à un système ou simplement pour accéder aux systèmes. Depuis le début de la pandémie, dans l’environnement de travail, il peut être tentant de distribuer des privilèges administratifs de manière plutôt libérale. Les administrateurs sont débordés, car ils doivent s’assurer que des dizaines, voire des centaines, de travailleurs soient installés et productifs dans leur nouvel environnement de travail. La sécurité est reléguée au second plan.

Cependant, les privilèges administratifs constituent une vulnérabilité potentielle majeure d’une organisation. Ils doivent donc être gérés avec soin. Si un cybercriminel parvient à faire en sorte qu’un utilisateur privilégié télécharge un logiciel malveillant, la puissance des comptes d’administration permet à l’attaquant d’obtenir des informations d’identification et de causer des dommages incalculables.

Pour se prémunir contre cette menace, les organisations doivent exercer un contrôle strict sur les comptes administratifs, en ne permettant l’accès au personnel que lorsque cela est nécessaire. Il convient de rappeler au personnel que les personnes disposant de privilèges administratifs ne doivent se connecter à leur compte administrateur que lorsque cela est requis. Ces personnes ne doivent pas être connectées pendant qu’elles travaillent sur d’autres activités.

Contrôle CIS no 5 : Configuration sécurisée du matériel et des logiciels sur les appareils mobiles, les ordinateurs portables, les stations de travail et les serveurs.

La « configuration d’usine » des systèmes d’exploitation et des applications est généralement optimisée pour la facilité d’utilisation plutôt que pour la sécurité. L’organisation doit s’assurer que toutes les configurations par défaut sont remplacées par des configurations de sécurité adaptées aux risques auxquels elle est confrontée. Les configurations de base comme les ports ouverts peuvent être exploitées avec les paramètres par défaut.

De plus, une fois les configurations sécurisées en place, elles doivent être mises à jour en permanence pour tenir compte du flux continu de menaces pour la sécurité auxquelles une organisation est confrontée.

Dans le cadre d’une configuration sécurisée, un système de surveillance doit être mis en place. Cela permettra de vérifier les paramètres de configuration, de garder une trace de toutes les exceptions et d’alerter en cas de modifications non autorisées.

Contrôle CIS no 6 : Entretien, surveillance et analyse des journaux d’audit

Vous ne pouvez pas protéger votre organisation de ce que vous ne connaissez pas. Toutes les attaques et menaces doivent être enregistrées afin de permettre une enquête. C’est l’objectif d’un « journal d’audit ».

Cependant, ce journal d’audit ne peut pas être traité comme un simple exercice de conformité. Les criminels profitent de la tendance des organisations à ne pas vérifier ces journaux, ce qui signifie que les menaces peuvent passer sous le radar pendant une longue période.

Avec la prolifération des appareils dans l’environnement de travail à distance, il est crucial de disposer d’un logiciel qui envoie toutes les informations de journal relatives aux menaces à un journal d’audit centralisé surveillé en permanence.

Conclusion

Les contrôles du CIS ont été créés à partir d’un partenariat public-privé comprenant le Department of Defense (DoD), la National Security Administration (NSA), le CIS et le SANS. Les contrôles sont toujours surveillés par certains des meilleurs experts mondiaux en matière de cybersécurité des gouvernements, d’organismes d’application de la loi et d’entreprises de sécurité privées.

La dernière version, CIS V7.1, a été publiée récemment et parmi ses changements, la version a introduit trois « groupes de mise en œuvre », qui explorent plus en détail, avec des sous-contrôles appropriés pour les organisations en fonction du niveau et de la complexité de leurs ressources et de leur expertise en matière de cybersécurité.

La menace d’une cyberattaque contre votre organisation peut vous sembler insurmontable, mais le CIS 6 fournit un cadre utilisable par la plupart des organisations.

Comme indiqué dans le communiqué de presse de la V7.1, l’objectif des contrôles est de permettre aux organisations « d’établir un programme de cybersécurité efficace avec un budget limité » et de « mettre en œuvre les meilleures pratiques de sécurité, indépendamment des ressources ». Les six contrôles du CIS dont nous avons discuté dans cet article de blogue sont fondamentaux pour le plan de cybersécurité de chaque entreprise. Toutefois, le degré de complexité de cette posture de défense et la décision de procéder aux 14 contrôles suivants doivent être dictés par la disponibilité des ressources de votre organisation, la sensibilité des données et le niveau d’expertise technique attendu du personnel ou des contractants.