Les dirigeants d’entreprise mettent la priorité sur la gestion des cyberrisques – Partie 2

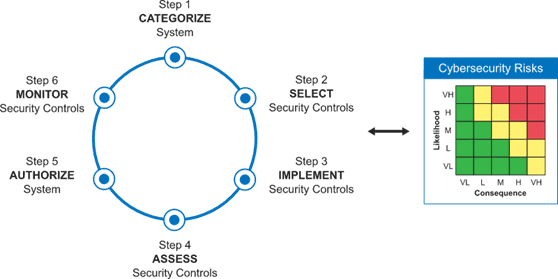

Tout d’abord, dans cette deuxième partie de l’article « Les dirigeants d’entreprise mettent la gestion des cyberrisques en priorité », assurons-nous que nous sommes d’accord sur les définitions de la sécurité de l’information et de la gestion des risques de l’information, qui semblent être combinées ou mélangées dans de nombreuses discussions. La sécurité de l’information est la définition classique : « confidentialité, intégrité et disponibilité, tests de l’information et des systèmes qui traitent ou qui transmettent l’information à partir de divulgation non autorisée, modification non autorisée, et déni de service. » Il s’agit des contrôles de sécurité et des outils et cadres d’évaluation qui ont été mis au point pour protéger les organisations contre les cyberattaques et les vols. Nous examinerons ces cadres de contrôle dans la section suivante.

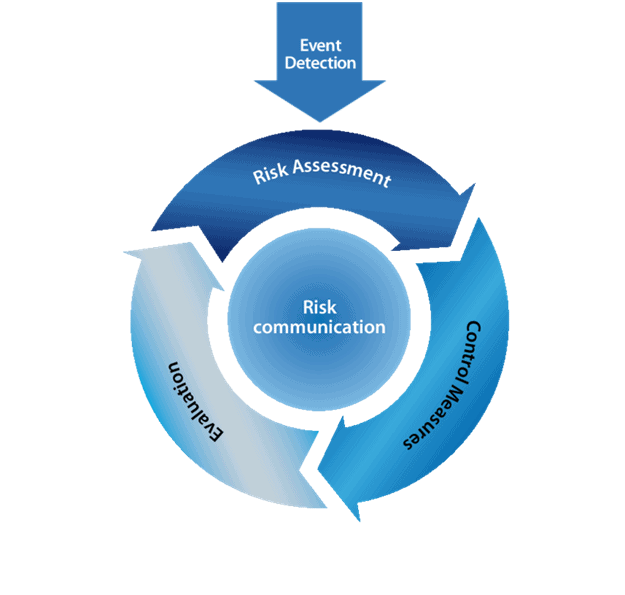

Ensuite, la gestion des risques en matière d’information, en revanche, est une proposition totalement différente. La gestion des risques évalue les menaces, les vulnérabilités actuelles et l’impact potentiel sur les objectifs et la mission de l’entreprise. Elle évalue en outre la probabilité d’une violation et son potentiel impact financier ou commercial. L’évaluation de l’impact financier va clairement au-delà d’une simple évaluation des atteintes potentielles sur les objectifs de l’entreprise. Plus précisément, l’évaluation des risques fait partie d’une stratégie plus large de gestion des risques, dans laquelle les organisations évaluent les risques et y répondent ensuite de la manière la plus appropriée.

Dans notre dernier article de blogue « Les dirigeants d’entreprise mettent la gestion des cyberrisques en priorité - Partie 1 », nous avons cité un sondage récent de Forrester qui a interrogé les responsables de la sécurité informatique sur leur capacité à quantifier le niveau de risque de leur organisation. Il s’est avéré que, selon ce sondage, moins de 50 % d’entre eux étaient en mesure de mesurer le risque à l’aide de paramètres commerciaux réels ou de montants en dollars.

La gestion des risques évalue les menaces, les vulnérabilités actuelles, l’impact potentiel sur l’entreprise et la rentabilité des investissements en matière de sécurité informatique, y compris le temps et la technologie.

Un point essentiel que les entreprises ont appris au cours des dernières années est qu’elles ne disposent pas de ressources illimitées pour protéger complètement leurs informations sensibles ou l’organisation. Lorsque les entreprises évaluent les risques dans le cadre du processus de gestion des risques, elles découvrent des vulnérabilités. Elles doivent répondre à ces risques ou vulnérabilités en les acceptant, en les rejetant, en les atténuant, en appliquant davantage de contrôles, en les transférant ou en les partageant. Ce sont toutes des mesures raisonnables de réponse aux risques.

La conclusion est qu’il existe un point où le rendement marginal des investissements en matière de sécurité informatique devient décroissant et que l’élimination de toutes les vulnérabilités potentielles n’est pas logique d’un point de vue commercial. Chaque vulnérabilité et risque diffère en matière de gravité, de sensibilité au temps et d’impact. La gestion des risques consiste à évaluer les risques et à déployer des efforts défensifs stratégiques et tactiques rentables pour éliminer ou atténuer ces risques. Nous nous pencherons sur le terme « rentable » lorsque nous discuterons de l’OSRC ou l’Officier de la sécurité des renseignements commerciaux (BISO ou Business Information Security Officer en anglais), présenté par Forrester dans une section ultérieure.

L’évaluation des risques constitue le point de départ et un élément essentiel de la gestion des risques.

L’évaluation des risques est un élément important de tout plan de gestion des risques en matière de cybersécurité. L’évaluation des risques décrit un processus permettant aux organisations de :

Comme nous l’avons suggéré précédemment, la raison d’obtenir un retour sur les investissements positif pour votre programme de sécurité informatique lorsque tous les dommages potentiels sont pris en compte est que vous ne disposez pas d’un nombre infini d’employés ou d’un budget illimité. Il est tout simplement impossible de se protéger contre toutes les attaques et d’éliminer toutes les vulnérabilités; c’est financièrement irréalisable. Ainsi, la hiérarchisation des risques en matière de probabilité et d’impact est essentielle pour planifier et hiérarchiser la stratégie de sécurité et les investissements d’une organisation de manière rentable.

Nous n’aborderons pas les différents cadres de contrôle de la cybersécurité dans cet article, car nous les évaluerons dans des articles de blogue ultérieurs, mais il est tout de même important de mettre en œuvre un cadre de cybersécurité adapté à votre entreprise. Le cadre est généralement dicté dans une certaine mesure par les normes en vigueur dans le secteur et la région d’une organisation. Les cadres de cybersécurité les plus fréquemment adoptés sont les suivants :

Plus précisément, leurs objectifs pour les organisations sont les suivants :

Les modèles de maturité de la cybersécurité :

Les modèles de cybersécurité aident les organisations à :

Réseau privé ou infonuagique – Une gestion des risques différente

Nous ne voulions pas complexifier la discussion sur la gestion des risques, mais il nous semble nécessaire d’aborder la façon dont la gestion des risques diffère dans les environnements infonuagiques par rapport aux réseaux privés. Un nuage public, le réseau privé d’une organisation, un centre de données ou un mélange de ces éléments présenteront des exigences et des facteurs de risque différents.

La gestion des risques de sécurité dans un nuage public implique que les organisations sécurisent leurs propres données à l’aide de logiciels, tandis que le fournisseur de services infonuagiques sécurise l’infrastructure sous-jacente. Les facteurs de risque dans le nuage sont notamment l’insécurité des autres clients du nuage, l’incapacité du fournisseur du nuage à sécuriser l’infrastructure et la diffusion accidentelle ou intentionnelle de données sensibles par des employés internes.

Un réseau privé nécessite une sécurité des terminaux, des pare-feu, le cryptage des données en transit et la segmentation du trafic pour atténuer les risques de sécurité. Les facteurs de risque pour un réseau privé comprennent l’accès des attaquants aux appareils des utilisateurs finaux pour prendre pied dans le réseau en utilisant principalement des tactiques d’hameçonnage ou en attirant simplement les utilisateurs vers des sites Web malveillants. Dans ce scénario, le trafic réseau des attaquants peut sembler être un trafic réseau normal, alors qu’il ne l’est pas.

Pour gérer les risques d’un réseau privé, les organisations peuvent disposer de défenses de périmètre résilientes ainsi que de programmes de sécurité pour inspecter le trafic nord-sud et est-ouest ou latéral se déplaçant de système en système. Les facteurs de risque liés aux centres de données incluent les attaques par déni de service qui ciblent les centres de données avec un trafic nord-sud massif, qui submerge l’infrastructure du site Web et rend le site et les données indisponibles.

« L’OSRC » ou l’Officier de la sécurité des renseignements commerciaux

Tout d’abord, définissons la manière dont nous déterminons les risques de l’organisation d’un point de vue mathématique, ce qui sera la responsabilité première de l’OSRC : Risque = Menace x Vulnérabilité x Conséquence. Bien qu’il ne soit pas essentiel d’utiliser des chiffres réels pour chacune des variables de l’équation, plus une organisation peut fournir des chiffres, mieux elle pourra gérer son risque global.

Risque = Menace x Vulnérabilité x Conséquence ou Dommage

Ensuite, les priorités et les objectifs des services informatiques, dirigés par le DPI (Dirigeant principal de l’information), et ceux des services de sécurité informatique, dirigés par l’OPSI (Officier principal de la sécurité de l’information), sont très différents, ce qui crée des lacunes que les attaquants peuvent exploiter. Les professionnels de l’informatique se concentrent sur l’exécution fonctionnelle des activités d’une organisation. Ils permettent à l’organisation d’atteindre ses objectifs en tirant parti de la technologie pour obtenir un succès opérationnel. Cela signifie qu’ils trouvent et déploient des outils et des plates-formes technologiques qui améliorent la communication, facilitent le partage de l’information et permettent des processus commerciaux plus efficaces. Les DPI et leurs équipes informatiques donnent la priorité aux fonctionnalités, à la disponibilité, aux rendements et à l’accessibilité de la technologie, à un coût permettant d’obtenir le retour sur investissement souhaité.

La priorité fondamentale de l’équipe chargée de la sécurité de l’information, en termes simples, est d’éliminer tous les risques de sécurité de l’information pour l’entreprise. L’équipe évalue les technologies adoptées par l’organisation, les processus opérationnels que ces technologies prennent en charge et le personnel responsable de ces processus, puis crée des stratégies de défense contre ces risques.

Il existe un conflit entre la gestion des systèmes informatiques de l’entreprise qui augmentent la productivité et les profits (DPI) et la protection de l’organisation contre les cybermenaces (OPSI).

C’est le moment où l’OSRC et l’évolution de la gestion des risques entrent en compte. L’OSRC comble le fossé entre l’OPSI et le DPI. Le sondage Forrester, que nous avons cité dans la première partie de cette série d’articles de blogue, a interrogé près de 850 responsables de la sécurité et d’entreprise. Il en ressort que « 85 % des responsables de la sécurité de type OSRC déclarent disposer de paramètres pour suivre le retour sur les investissements et l’impact des projets de cybersécurité sur les rendements de l’entreprise ».

Ainsi, les OSRC sont l’évolution naturelle des OPSI. Les OPSI ont été contraints d’effectuer des correctifs pour les vulnérabilités de sécurité en achetant des pare-feu, des IDS/IPS, des antivirus, des systèmes de protection des points d’accès et d’autres technologies de défense pour arrêter le nombre croissant et la diversité des attaques. Pendant ce temps, leurs budgets ont explosé et les attaquants ont quand même réussi à traverser les stratégies de défense en couches.

Les OSRC sont responsables de trouver un équilibre entre les investissements en matière de sécurité et les besoins de l’entreprise. Leur objectif est de protéger l’entreprise de manière rentable et de freiner les investissements en matière de sécurité lorsqu’ils estiment que la zone de rendement décroissant des investissements en matière de sécurité a été atteinte. Les OSRC doivent comprendre ce qui est nécessaire pour protéger les besoins de sécurité les plus critiques des entreprises, ainsi que leurs besoins évolutifs en matière de confidentialité et de conformité.

La gestion des risques est la clé de la réussite d’un programme de sécurité informatique

Comme nous l’avons mentionné dans la première partie de cet article, le sondage de Forrester révèle que 94 % des responsables de la sécurité et des entreprises ont constaté que leur organisation a été victime d’une cyberattaque ou d’une compromission ayant un impact sur les activités au cours de l’année dernière. Ainsi, les dirigeants disposent désormais d’une masse critique ou d’un échantillon suffisamment important pour estimer le coût d’une attaque. De plus, ils commencent à comprendre les responsabilités potentielles liées à la conformité et aux violations de la vie privée qui relèvent certaiement du domaine de la sécurité informatique.

Dans ce contexte, les OSRC et les OPSI ont la responsabilité de protéger l’entreprise de manière rentable et sont en mesure de prendre des décisions en matière de sécurité dans une perspective de pertes et profits. Dans de nombreux cas, ils sont chargés d’empêcher les OPSI ou les responsables de la sécurité informatique de dépenser dans les technologies de défense au-delà du point de rendement décroissant et d’évaluer les investissements de manière à ce qu’ils soient cohérents pour l’entreprise qu’ils représentent.

Nous sommes convaincus que la plupart des personnes qui liront cet article seront dans des entreprises qui n’auront pas besoin du rôle d’OSRC. Cependant, dans la grande majorité des entreprises, la gestion des risques doit évoluer pour intégrer les coûts et les avantages du point de vue de la sécurité informatique. La gestion des risques consiste à évaluer quantitativement les risques commerciaux et à réaliser des investissements stratégiques en matière de sécurité informatique afin d’atténuer les risques à un niveau raisonnable pour l’entreprise.

Conclusion

Bien qu’il soit de plus en plus courant que l’informatique soit intégrée aux réunions des conseils d’administration, comme nous l’avons dit, de nombreuses entreprises séparent encore clairement les affaires des TI. L’interconnexion de l’informatique avec la quasi-totalité des opérations commerciales entraîne naturellement une augmentation du profil de risque. L’évolution de la dépendance de l’entreprise à l’égard de l’informatique signifie que les événements informatiques comme les pertes de données, la corruption, les violations de la sécurité et les défaillances de l’infrastructure ne peuvent plus être confinés aux services dans lesquels elles se produisent. Lorsqu’un de ces événements informatiques survient, la productivité, la réputation et la capacité de l’ensemble de l’organisation à atteindre ses objectifs stratégiques sont entravées.

Le risque lié à la sécurité informatique existera toujours. Toutefois, en améliorant l’alignement, il peut être surveillé en permanence et communiqué de manière utile aux parties impliquées. Une approche proactive du risque permettra à l’entreprise de fonctionner de manière plus rentable, de devenir plus agile et de répondre au changement par des décisions plus éclairées et mesurées.