L'intelligence artificielle (IA) a joué un rôle important dans cette évolution et son utilisation par des acteurs malveillants a augmenté de façon exponentielle ces dernières années. L'attaque de keylogging "BlackMamba", qui exploite l'IA pour échapper aux systèmes modernes de détection et de réponse des points finaux (EDR), en est un exemple et fait l'objet de ce billet de blog.

Selon une nouvelle enquête de Contrast Security, plus de 60 % des institutions financières mondiales disposant d'au moins 5 milliards de dollars d'actifs ont été touchées par diverses cyberattaques au cours de l'année écoulée. Les incidents comprenaient des tentatives de destruction des données détenues par les institutions, généralement pour effacer les preuves suite à une réponse de la victime au contre-incident. En outre, les attaques de type "watering hole", au cours desquelles les cybercriminels détournent et piégent un site web ou une application mobile utilisés par les clients de l'e-finance, sont également à l'origine de ces incidents. Soixante-quatre pour cent des institutions ont également signalé une augmentation des attaques exploitant les vulnérabilités des applications ; la menace semble donc s'accroître et doit être défendue plus efficacement.

BlackMamba est un logiciel malveillant connu pour cibler les institutions financières de plusieurs pays européens, dont l'Allemagne et la République tchèque. Le logiciel malveillant peut rester caché des systèmes de détection et s'infiltrer dans les systèmes ciblés par le biais de campagnes d'hameçonnage ou de vulnérabilités logicielles. Une fois installé, le logiciel malveillant peut voler des informations sensibles telles que les mots de passe et les identifiants des utilisateurs, ce qui peut conduire à un vol financier.

Avec un logiciel malveillant comme BlackMamba, un cybercriminel peut déployer une série de comportements typiquement très détectables dans une combinaison atypique et échapper à la détection en exploitant l'incapacité des technologies à les reconnaître comme un modèle malveillant. Il est unique parce que le logiciel malveillant BlackMamba est véritablement polymorphe et peut modifier sa signature pour éviter d'être détecté. Ce problème est aggravé lorsque l'intelligence artificielle est ajoutée au logiciel malveillant. En définitive, la méthode de comportement du logiciel malveillant est très atypique par rapport à celles utilisées par les types d'attaques traditionnels des acteurs humains de la menace. En outre, la vitesse à laquelle ces attaques peuvent être exécutées aggrave la menace de manière exponentielle.

L'année dernière, l'introduction de ChatGPT a marqué la première fois que la synthèse de codes de réseaux neuronaux a été offerte gratuitement au public. ChatGPT est le fruit du travail de la société de recherche et de développement en IA OpenAI. Jeff Sims, chercheur à l'institut HYAS et expert en cybersécurité, a mis au point un nouveau logiciel malveillant alimenté par ChatGPT, appelé Blackmamba, qui peut contourner les filtres de détection et de réponse des points finaux (EDR).

Ce n'est pas une surprise, car des chercheurs en cybersécurité de CyberArk ont expliqué en janvier dernier comment ChatGPT pouvait être utilisé pour développer des logiciels malveillants polymorphes. Au cours de leur enquête, les chercheurs ont créé le logiciel malveillant polymorphe en contournant les filtres de contenu de ChatGPT, en utilisant un ton autoritaire.

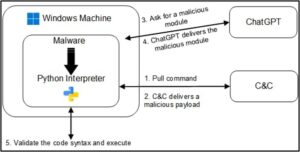

Les chercheurs de HYAS Labs ont démontré la preuve de concept de l'attaque, qu'ils appellent BlackMamba, qui exploite un grand modèle de langage (LLM) - la technologie sur laquelle ChatGPT est basé - pour synthétiser une fonctionnalité de keylogger polymorphe à la volée. L'attaque est "véritablement polymorphe" en ce sens que chaque fois que BlackMamba s'exécute, il resynthétise sa capacité d'enregistrement de frappe, écrivent les chercheurs.

Selon le PDG de l'entreprise, cinq jours seulement après son lancement, le 20 novembre, elle comptait plus d'un million d'utilisateurs. C'est rapide si l'on considère qu'il a fallu 75 jours à Instagram pour atteindre 1 million d'utilisateurs, dix mois à Facebook, 24 mois à Twitter et 41 mois à Netflix.

ChatGPT est un outil polyvalent et puissant utilisé pour répondre à des questions simples, écrire un billet de blog comme celui-ci, rédiger des essais et des articles, et développer des programmes logiciels originaux, y compris des logiciels malveillants. Du point de vue de la sécurité informatique, les solutions de sécurité traditionnelles telles que les EDR s'appuient sur des systèmes d'intelligence des données multicouches pour arrêter même les menaces les plus sophistiquées.

L'attaque BlackMamba est un enregistreur de frappe malveillant qui utilise des méthodes fondées sur l'intelligence artificielle pour échapper à la détection par les systèmes EDR modernes. Il commence par une charge utile initiale conçue pour contourner les mesures de sécurité traditionnelles telles que les logiciels antivirus et les pare-feu. Une fois qu'il a réussi à s'infiltrer dans le système, il commence à collecter les frappes de l'utilisateur. Ces données sont ensuite renvoyées à l'attaquant pour être analysées à l'aide d'algorithmes d'intelligence artificielle.

BlackMamba est un logiciel malveillant d'un genre entièrement nouveau, qui génère à chaque fois un code nouveau, unique et inoffensif grâce à l'intelligence artificielle. La partie la plus sinistre et peut-être la plus intelligente de BlackMamba est qu'il utilise des méthodes basées sur l'intelligence artificielle pour identifier automatiquement les frappes significatives et celles qui ne le sont pas. Supposons par exemple que l'utilisateur tape son nom ou son adresse dans un formulaire web. Dans ce cas, BlackMamba reconnaîtra qu'il s'agit de données importantes et les renverra à l'attaquant, tout en ignorant les autres frappes, comme la saisie de courriels ou les discussions avec des amis sur les plateformes de médias sociaux. Il est donc plus difficile pour les systèmes EDR de détecter l'attaque, car ils ne peuvent pas identifier une seule "arme fatale" ; ils doivent au contraire analyser de grands volumes de données au fil du temps pour trouver des preuves d'une activité malveillante.

Grâce à sa capacité intégrée d'enregistrement de frappe, BlackMamba peut collecter des informations sensibles, telles que les noms d'utilisateur, les mots de passe, les numéros de carte de crédit et d'autres données personnelles ou confidentielles que les utilisateurs saisissent sur leurs appareils. Après avoir capturé les données, BlackMamba utilise le webhook de Microsoft Teams pour envoyer les données collectées au canal MS Teams malveillant, qui peut être analysé, vendu sur le dark web ou utilisé à d'autres fins criminelles.

L'IA vise à surmonter deux difficultés que les auteurs considèrent comme fondamentales pour échapper à la détection. Premièrement, en récupérant les charges utiles à partir d'une source distante "bénigne" plutôt que d'un C2 anormal, les analystes espèrent que le trafic de BlackMamba ne sera pas perçu comme malveillant. Deuxièmement, en exploitant une IA générative capable de fournir des charges utiles de logiciels malveillants uniques à chaque fois, ils espèrent que les solutions de sécurité seront trompées et ne seront pas en mesure de reconnaître le code renvoyé comme étant malveillant.

BlackMamba exécute le code généré dynamiquement qu'il reçoit de l'IA dans le contexte du programme bénin à l'aide de la fonction exec() de Python. La partie polymorphe malveillante reste en mémoire, ce qui a conduit les créateurs de BlackMamba à affirmer que les solutions EDR existantes ont du mal à détecter le logiciel malveillant avec les outils de sécurité traditionnels.

La plupart des logiciels antivirus et des systèmes de détection d'intrusion (IDS) tentent de localiser les codes malveillants en recherchant dans les fichiers informatiques et les paquets de données envoyés par le biais d'un réseau. Si la solution de sécurité identifie des modèles correspondant à des virus informatiques, des vers ou d'autres logiciels malveillants connus, elle prend les mesures appropriées pour neutraliser la menace. Les algorithmes polymorphes font qu'il est difficile pour ces logiciels de reconnaître le code incriminé parce qu'il mute constamment.

Heureusement, vous pouvez prendre des mesures pour vous protéger contre l'attaque BlackMamba. La plus importante est de s'assurer que votre système EDR est à jour avec les derniers correctifs et mises à jour de sécurité de l'éditeur. En outre, vous devez également surveiller le trafic de votre réseau pour détecter tout comportement anormal, tel que des pics soudains dans l'utilisation de la bande passante ou un nombre anormalement élevé de connexions sortantes à partir d'appareils spécifiques sur votre réseau. Enfin, veillez à ce que tous les utilisateurs de votre réseau aient des mots de passe forts et changés régulièrement ; en appliquant les meilleures pratiques en matière de gestion des mots de passe, il sera plus difficile pour les pirates d'obtenir un accès par le biais d'attaques par force brute ou de tentatives d'hameçonnage.

Le logiciel malveillant Blackmamba a causé d'importants dommages à plusieurs entreprises, notamment des pertes financières et une atteinte à leur réputation. Bien qu'il ne faille pas sous-estimer la menace que représente BlackMamba, les mesures simples suivantes peuvent contribuer à protéger votre entreprise contre ce nouveau type de vecteur d'attaque alimenté par l'intelligence artificielle (IA). En restant vigilant et en veillant à ce que votre système EDR soit à jour avec les derniers correctifs et mises à jour, vous pouvez réduire considérablement le risque d'être victime de BlackMamba ou de toute autre cyberattaque malveillante alimentée par la technologie de l'IA.