Protéger votre organisation des rançongiciels avec une approche en quatre étapes

Pour écrire cet article de blogue sur la protection contre cette nouvelle vague de rançongiciels, nous avons examiné plusieurs sondages, y compris le rapport d’enquête sur la violation des données de Verizon, le sondage Cybersecurity Insiders, les données du sondage Ponemon et le sondage mené par HelpSystems en collaboration avec Cybersecurity Insiders.

Les principales conclusions des sondages de référence sur la cybersécurité sont les suivantes :

Les attaques par hameçonnage sont le vecteur commun des rançongiciels

L’année dernière, au cours d’une période de 12 mois commençant au deuxième trimestre, les attaques par rançongiciels ont augmenté de plus de 365 % contre les entreprises, mais de seulement 12 % contre les particuliers. La transition vers des paiements d’extorsion plus importants a augmenté au cours des dernières années.

Les logiciels malveillants sont le plus souvent diffusés par des courriels d’hameçonnage et, de plus en plus souvent, par des courriels de harponnage. Comme nous le savons, un rançongiciel, une fois téléchargé sur le système, chiffre les disques durs ou d’autres parties du système, ce qui rend l’accès aux données difficile, voire impossible.

S’il existe d’innombrables types de souches et de familles de rançongiciels, trois familles de logiciels malveillants ont causé une grande partie des dommages : Dharma, Ryuk et GandCrab.

Rançongiciel Dharma

Trois systèmes distincts sont actuellement en circulation, chacun ayant plusieurs variantes qui portent des noms différents. Le plus vieux système de cette famille se nomme Crysis. Il a été lancé en février 2016. Dharma est le deuxième de la série, lancé en juillet 2018, et Phobos est le dernier lancé, datant de septembre 2019.

Les trois membres de cette famille sont difficiles à distinguer, car leur code est similaire. En général, les systèmes contre les logiciels malveillants ne peuvent pas faire la distinction et signalent souvent Dharma comme étant Crysis. La situation se complique davantage avec le grand nombre de variants de chacun d’entre eux. Ce qui fait le succès de Dharma, c’est qu’il se propage en ciblant les ports Internet et les postes de travail à distance. Microsoft a créé le Remote Desktop Protocol (RDP), qui est intégré à Windows. Cela signifie que Dharma a été spécifiquement conçu pour attaquer les ordinateurs équipés du système d’exploitation Windows.

Contrairement à la plupart des rançongiciels qui s’appuient sur des attaques d’hameçonnage, Dharma peut accéder à des réseaux sans même devoir amener une victime à cliquer sur un lien ou à télécharger un fichier malveillant à partir d’un courriel d’hameçonnage. Le logiciel malveillant est diffusé manuellement par des attaquants qui exploitent les services du RDP par le biais du port TCP 3389 et forcent le mot de passe en recourant à la force brute pour accéder à un ordinateur.

Rançongiciel Ryuk

Variant de l’ancien rançongiciel Hermes, Ryuk figure en tête de liste des attaques de rançongiciel les plus dangereuses. Selon le rapport CrowdStrike Global Threat de l’année dernière, Ryuk est à l’origine de trois des dix demandes de rançon les plus importantes de l’année : 5,3 millions, 9,9 millions et 12,5 millions, toutes en dollars américains. Ryuk a été utilisé dans des attaques réussies sur des industries et des entreprises dans le monde entier. Pour les pirates informatiques, le fait de cibler les grandes entreprises s’apparente à de la chasse au gros gibier.

C’est un groupe de cybercriminels russes connu sous le nom de WIZARD SPIDER qui serait à l’origine du rançongiciel Ryuk. UNC1878, un acteur de la menace d’Europe de l’Est, a été à l’origine de certaines attaques spécifiques au secteur de la santé. Le déploiement de ce rançongiciel n’est pas direct; les pirates commencent par télécharger d’autres logiciels malveillants sur un ordinateur.

Lorsque Ryuk infecte un système, il entrave d’abord 180 services et 40 processus. Ces services et processus pourraient empêcher Ryuk de faire son travail. Il en active d’autres qui l’aident dans l’attaque. Il est estimé que Ryuk a rapporté 3,7 millions de dollars aux Russes dans les quatre premiers mois.

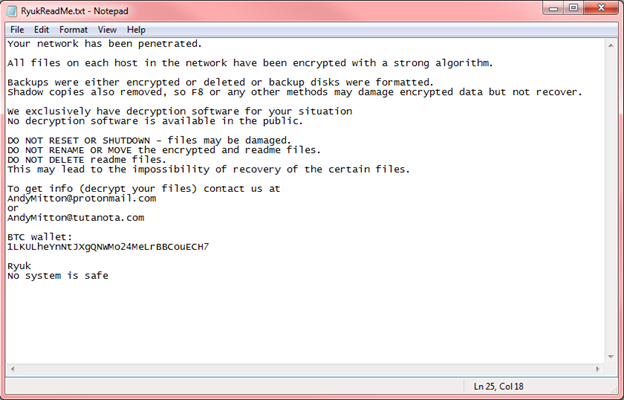

Les pirates laissent des notes de rançon dans le système sous les noms de RyukReadMe.txt et UNIQUE_ID_DO_NOT_REMOVE.txt, qui ressemblent à l’image suivante.

Rançongiciel GandCrab

Comme la plupart des souches de rançongiciels, le GandCrab offre désormais un rançongiciel en tant que service aux criminels intéressés sur l’Internet caché. Il sert à chiffrer les données d’un système. Cependant, le GandCrab a largement éclipsé le succès des programmes d’affiliation de rançongiciels concurrents, en grande partie parce que ses auteurs se sont efforcés de mettre à jour le logiciel malveillant afin qu’il puisse échapper aux antivirus et autres défenses de sécurité.

GandCrab est distribué par de multiples vecteurs de diffusion, dont les pourriels, les trousses d’exploit et d’autres campagnes de logiciels malveillants affiliés. GrandSoft et RIG sont les deux trousses d’exploit les plus couramment utilisées pour distribuer GandCrab, ainsi qu’un grand nombre de courriers électroniques malveillants. Ces pourriels incitent les utilisateurs à ouvrir le fichier contenu dans l’archive ZIP jointe, qui est généralement un script qui télécharge le rançongiciel GandCrab et l’exécute.

Comme cela s’est produit avec Dharma, lorsque des outils de décryptage gratuits ont été publiés pour combattre GandCrab, ses développeurs ont publié de nouvelles versions. Le groupe à l’origine de GandCrab a mentionné qu’il avait gagné plus de 2 milliards de dollars, mais il a maintenant cessé ses activités, laissant entendre que son modèle de rançongiciel en tant que service, premier du genre, a permis à ses membres d’obtenir un certain confort.

Un outil de décryptage pour la version la plus récente de GandCrab est disponible auprès du groupe No More Ransom.

La solution en quatre étapes pour se protéger contre les attaques par rançongiciels

Comme les organismes de sécurité informatique, de réponse aux incidents et de cybersécurité en général ont enquêté sur un grand nombre d’attaques par rançongiciel au cours des dernières années, nous savons tous comment nous défendre plus efficacement. Cela étant dit, l’équipe d’Hitachi Systems Security a repris notre philosophie et notre modèle de défense et de réponse concernant les attaques par rançongiciel. L’équipe a mis à profit sa connaissance approfondie de la manière dont les rançongiciels s’infiltrent dans un système, se propagent dans un réseau et verrouillent les données et les fonctions du système pour attaquer afin de créer les quatre étapes suivantes que les organisations devraient suivre pour se défendre contre une attaque.

Quatre étapes que les organisations devraient suivre pour se défendre contre les attaques par rançongiciel et y répondre

Dans le domaine de la cybersécurité ou de la sécurité informatique, la stratégie utilisée pour les attaques est appelée « Land and Expand », ou « entrer et se propager » en français. En d’autres mots, le cybercriminel doit d’abord introduire le logiciel malveillant dans un système, puis, après avoir réussi son « entrée », le pirate doit déplacer le logiciel malveillant vers d’autres systèmes en faisant remonter les informations d’identification ou par d’autres moyens pour « propager » son attaque et trouver les victimes les plus lucratives.

En nous basant sur la stratégie d’attaque, voyons comment exécuter les quatre étapes et comment elles peuvent aider à combler les lacunes que les cybercriminels utilisent pour voler des milliards de dollars à leurs victimes.

Prévention par le biais de formation d’ingénierie sociale et de gestion efficace des correctifs

La stratégie de prévention vise à renforcer les systèmes ou les cibles contre les attaques. Les systèmes sont renforcés contre les attaques d’hameçonnage, d’accès à distance/RDP ou autres avec les meilleures pratiques pour éliminer les vulnérabilités. Voici les techniques de prévention :

Isoler les systèmes infectés immédiatement et minimiser les privilèges

Comme nous l’avons suggéré au début de cette section, les attaquants entrent et se propagent dans le système à exploiter et se déplacent dans l’organisation jusqu’à ce qu’ils trouvent des données sensibles ou toute autre information qu’ils espèrent trouver. Ils utilisent le mouvement latéral pour pivoter du premier système vers d’autres systèmes qui contiennent les données ciblées. Cette escalade des privilèges est exécutée par l’attaquant qui utilise les vulnérabilités des systèmes pour obtenir méthodiquement des privilèges supplémentaires au fur et à mesure qu’il se déplace dans l’environnement de l’organisation pour finalement compromettre des cibles de plus grande valeur.

Pour éviter une escalade de l’attaque ou un déplacement latéral du logiciel malveillant d’un système à l’autre, vous devez d’abord retirer votre système du réseau. Vous n’avez pas nécessairement besoin d’arrêter le système, mais il doit être isolé.

De même, les administrateurs doivent utiliser des comptes distincts : un pour l’utilisation professionnelle quotidienne, notamment la navigation sur le Web et les courriels, et un compte d’administrateur privilégié qui ne doit être utilisé que sur des dispositifs d’administration distincts. Cela réduit le risque qu’un appareil infecté soit utilisé à des fins administratives.

Enfin, il convient d’empêcher les comptes d’administrateur de naviguer sur le Web et d’accéder aux courriers électroniques, et de ne les utiliser que lorsqu’une tâche nécessite des autorisations élevées. Le principe du moindre privilège doit être appliqué lorsque possible. Les utilisateurs devraient détenir le minimum des privilèges requis pour effectuer leur travail.

Effectuer une copie de sécurité des systèmes et vérifier que le logiciel malveillant a été éliminé

Selon un sondage de Vanson Bourne auprès de 500 décideurs en matière de cybersécurité et parrainé par SentinelOne l’année dernière, 48 % des organisations ont déclaré avoir subi au moins une attaque par rançongiciel l’année dernière, l’organisation moyenne ayant subi 6 attaques avec un temps de récupération moyen de plus de 33 heures.

Alors, comment se remettre rapidement d’une attaque par rançongiciel? Parlons de deux moyens cruciaux :

Selon Wikipédia : « Les contrôles de sécurité sont des mesures de protection ou des contre-mesures visant à éviter, détecter, contrer ou minimiser les risques en matière de sécurité pour les biens physiques, les renseignements, les systèmes informatiques ou d’autres actifs. » Définition adéquate. Voici un autre exemple :

Conclusion

Les rançongiciels constituent la menace la plus répandue à laquelle sont confrontées les organisations de toutes tailles et de presque tous les secteurs. En effet, il est estimé que les dommages causés par les attaques de rançongiciels ont coûté plus de 20 milliards de dollars dans le monde en 2021, et que ce chiffre devrait atteindre 265 milliards de dollars en 2031. Dans les cas des rançongiciel étudiés au cours de l’année dernière, 95 % des problèmes de cybersécurité peuvent être attribués à une erreur humaine et 43 % de toutes les violations sont des menaces provenant de l’intérieur d’une organisation, qu’elles soient malveillantes ou accidentelles, selon le rapport sur les risques mondiaux publié par le World Economic Forum (cliquer sur ce lien téléchargera le rapport de 117 pages). De plus, comme nous l’avons mentionné, dans la grande majorité des cas, le point de départ d’une attaque à l’échelle de l’entreprise proviendra probablement d’un seul appareil.

Les cybercriminels créent et testent constamment de nouveaux vecteurs et variants de rançongiciels, y compris les rançongiciels en tant que service. De ce fait, le nombre et la complexité des attaques ont augmenté de façon spectaculaire. Le RDP (Remote Desktop Protocol), l’hameçonnage et les vulnérabilités des logiciels permettent aux attaquants d’accéder assez facilement aux systèmes. Nous espérons que cet article de blogue sur les 4 étapes de la protection et de la récupération après une attaque de rançongiciel aidera votre organisation.