Pilier 3 de la cybersécurité – Partie 4 sur 4

Bienvenue dans la 4e et dernière partie de notre série sur les Pratiques exemplaires en cybersécurité et les éléments que les Systèmes de Sécurité Hitachi considèrent comme les trois piliers d’un programme de cybersécurité sain. Dans ce dernier article, nous parlerons de Réponse aux incidents et de l’attention grandissante que les organisations et le secteur de la sécurité en TI portent à la RI et à la résilience informatique. Commençons par définir les deux termes afin de pouvoir les différencier au cours de cette discussion autour des meilleures pratiques de réponse aux incidents. La réponse aux incidents, ou RI, est un ensemble de politiques et procédures sur la sécurité des informations que vous pouvez utiliser pour repérer, contenir et éliminer les cyberattaques. Le but de la réponse aux incidents est de permettre à l’organisation de détecter rapidement les attaques et de les stopper, afin de minimiser les dommages et de prévenir de futures attaques du même ordre.

La résilience informatique est la capacité à anticiper des conditions hostiles, des situations stressantes, des attaques et des risques sur les systèmes utilisés ou autorisés par les ressources informatiques, puis d’y résister, de s’en remettre et de s’y adapter. Le but de la résilience informatique est de permettre le bon déroulement de missions ou d’objectifs d’affaires dont l’accomplissement dépend de ressources informatiques dans un environnement numérique hostile. Cette définition est tirée directement du site du NIST (National Institute of Standards and Technology). Elle souligne bien la différence entre la RI, qui vise à repérer, contenir et éliminer les attaques, alors que la résilience désigne la capacité à minimiser le temps d’arrêt des activités causé par les attaques.

L’état de la réponse aux incidents – Étude de Ponemon

Nous aimons beaucoup les études publiées par Ponemon, et tout particulièrement leur Rapport sur le Coût d’une violation de données, qui est référence majeure sur laquelle s’appuie une grande partie du secteur de la sécurité en TI pour prendre le pouls de la cybercriminalité et la moyenne des réponses des organismes à une attaque. 17 ans après sa première parution, le Rapport sur le Coût d’une violation de données est devenu le mètre étalon des rapports dans le secteur de la cybersécurité. Ce rapport offre aux chefs de file des TI, de la gestion de risques et de la sécurité une approche détaillée de dizaines de facteurs pouvant améliorer ou aider à réduire les coûts liés aux atteintes à la protection des données.

Ponemon a conduit plus de 3 500 entrevues et étudié 537 violations survenues dans 17 secteurs et 17 pays. Les coûts liés aux atteintes à la protection des données sont passés de 3,86 M$ à 4,24 M$, soit le montant le plus élevé de l’histoire de la parution de ce rapport. Le coût total moyen de chaque violation a augmenté de près de 10 % par an, soit la plus importante

augmentation annuelle dans les sept dernières années. Dans les cas où le travail à distance faisait partie des facteurs causant l’atteinte aux données,

le coût moyen était plus élevé de 1,07 M$ par rapport aux cas où le travail à distance ne faisait pas partie des facteurs. Dans les cas où le travail à distance faisait partie des facteurs causant l’atteinte aux données, le coût moyen était plus élevé de 1,07 M$ par rapport aux cas où le travail à distance ne faisait pas partie des facteurs. Le télétravail est beaucoup plus fréquent depuis la pandémie de COVID-19, et cela bien plus que ce que les analystes en sécurité des TI avaient pu prévoir.

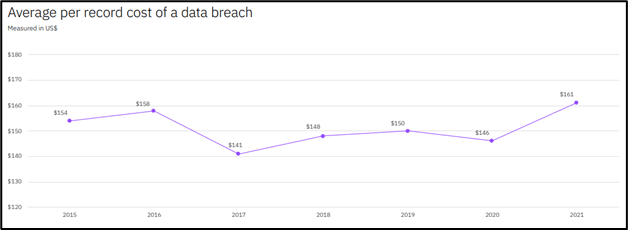

Sur la totalité des coûts, la perte de revenus représentait 38 %, soit une augmentation de 1,52 M$ depuis le rapport de 2020. Sont inclus dans la perte de revenus : une rotation de clientèle plus élevée, des pertes d’entrée d’argent dues à l’arrêt du système et l’augmentation des coûts liés à l’acquisition de nouveaux contrats suite à l’atteinte à la réputation de l’organisation. Les informations permettant d’identifier une personne incluse dans les renseignements de la clientèle représentaient la perte la plus élevée, à hauteur de 180 $ par archive égarée ou volée. En 2021, le rapport évaluait que le coût moyen total par archive était de 161 $, soit une augmentation de 146 $ par archive égarée ou volée par rapport aux résultats de 2020.

Lorsque plus de 200 jours étaient nécessaires pour repérer et contenir des atteintes à la protection des données, les coûts s’élevaient en moyenne à 4,87 M$, contre 3,61 M$ lorsque moins de 200 jours s’étaient écoulés. En tout, une moyenne de 287 jours était nécessaire pour repérer et contenir une atteinte à la protection des données, soit sept jours de plus que lors du précédent rapport. Pour vous faire une idée, si une violation avait lieu le 1er janvier et qu’elle était repérée et contenue en 287 jours, cela voudrait dire que l’intrusion ne serait sous contrôle que le 14 octobre. Pensez à la vulnérabilité Log4Shell détectée dans Log4j 2 : de nombreuses organisations sont encore en train de réparer leurs systèmes. Dans bien des cas, les systèmes peuvent être compromis et des malfaiteurs n’attendent que le moment propice pour passer à l’action.

Quelle est l’importance des capacités de réponse aux incidents?

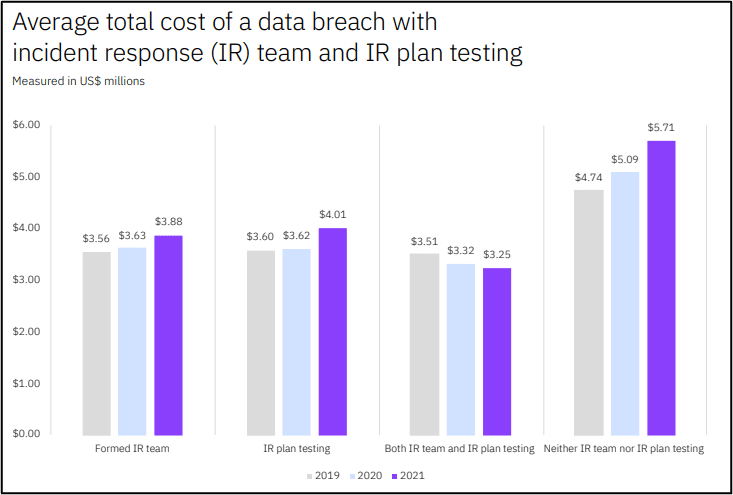

Selon l’étude de Ponemon : « Si l’on compare les organisations possédant à la fois des équipes de RI et de mise à l’essai des plans de RI (capacités de RI), à celles qui n’en possèdent pas, l’écart du coût total causé par les violations continue de croître. Dans les organisations possédant des capacités de RI, les violations ont coûté en moyenne 3,25 M$ en 2021, contre 3,32 M$ en 2020. Dans les organisations sans capacités de RI, ces coûts montaient à 5,71 M$ en 2021, contre 5,09 M$ en 2020. Cela représente un écart total de 2,46 M$, soit 54,9 % de différence, entre les organisations avec et sans capacités de RI.

Nous avons fait le tour du rapport Ponemon, et j’espère que cela a bien mis en valeur mes deux arguments, soit : 1) Malgré l’amélioration des technologies de sécurité et de la croissance des équipes de sécurité des TI, les attaques sont de plus en plus nombreuses et de plus en plus coûteuses; (2) Les organisations ayant instauré des RI planifiées et testées essuient moins de pertes lors d’une violation de leurs systèmes que celles qui n’en possèdent pas.

Qu’est-ce qu’un plan de réponse aux incidents (PRI)

Qu’est-ce qu’un plan de réponse aux incidents (PRI)?

Un PRI est un ensemble de procédures détaillant les étapes à suivre à chaque étape de la réponse à l’incident. Ces documents doivent comprendre des directives pour les employés selon les postes et responsabilités, des plans de communication et des protocoles de réponse normalisés.

Il est important que votre PRI utilise un vocabulaire clair et précis, sans termes ambigus. Les termes « événement », « alerte » et « incident » causent souvent des confusions. Pour éviter cela, il serait utile de limiter leur usage selon ces règles :

Création d’un PRI

Rassemblez une équipe interne spécialisée pour créer un plan complet de réponse aux incidents. Ce plan devrait prendre en considération la taille de l’organisme et son secteur d’activité. L’équipe de réponse devrait inclure du personnel des départements d’enquêtes numériques, juridique, de sécurité des informations, des technologies de l’information, d’exploitation, des ressources humaines, des communications, des relations avec les investisseurs et de la direction.

Il est crucial de désigner une personne-ressource et un/une gestionnaire des ressources pour les questions de sécurité. La personne-ressource conservera le PRI et les informations sur les systèmes, et le/la gestionnaire des ressources comprendra l’incidence de tout arrêt du système sur les activités.

Équipe d’enquête sur les données. Les organisations devraient engager un/une spécialiste des enquêtes numériques, à l’interne ou sur contrat, capable de déterminer l’ampleur et la source de la violation. Les spécialistes des enquêtes numériques peuvent rassembler des indices dans les systèmes affectés par l’intrusion et les analyser pour une enquête à l’interne ou pour les présenter aux forces de l’ordre.

Leur travail peut souvent mener à la découverte de la source de la violation, de la manière dont le logiciel malveillant a pu évoluer dans l’organisation et des dommages que l’attaque a pu causer. De plus, vous serez capable avec leur aide de mettre à jour les plans de réponse aux incidents et de réviser les politiques afin de prévenir de nouvelles atteintes.

Conseil juridique. Les entreprises devraient envisager d’employer les services d’équipes juridiques expérimentées dans les domaines de la confidentialité et de la sécurité des données. Ces équipes pourront vous donner des conseils sur les lois et normes, comme la PCI-DSS (norme de sécurité de l’industrie des cartes de paiement) ou le GDPR (règlement général sur la protection des données), ainsi que toute autre loi gouvernementale ou provinciale qui concernerait l’entreprise en cas d’atteintes à la protection des données.

Sécurisation de l’environnement organisationnel. Les éléments de l’organisation touchés par la violation doivent être à nouveau sécurisés. Les codes d’accès, les noms d’utilisateurs, les mots de passe, mais aussi toutes les barrières physiques doivent être modifiés et sécurisés à nouveau. Consultez votre équipe d’enquête et les forces de l’ordre pour vous assurer que votre environnement organisationnel est à nouveau protégé.

Prévention de la perte d’informations. Assurez-vous que tous les systèmes sont placés en quarantaine et que le logiciel malveillant est isolé des systèmes affectés connus, mais ne débranchez pas les appareils touchés jusqu’à que l’équipe d’enquêtes numériques ne vous confirme que vous pouvez le faire. Mettez immédiatement à jour les identifiants et mots de passe du personnel autorisé afin d’éviter toute perte de données futures si jamais les identifiants précédents avaient été piratés.

Détermination des exigences prévues par la loi. Le Canada, ainsi que les 50 États des États-Unis, Porto Rico, le district fédéral de Columbia et les îles Vierges ont voté des lois exigeant le signalement des atteintes à la sécurité. Différentes lois ou règles peuvent s’appliquer selon la nature des données affectées. Vérifiez les exigences prévues par les lois gouvernementales et provinciales pour vos activités.

En cas de violation, prévenez les personnes et les organisations appropriées

Contactez les forces de l’ordre. Contactez immédiatement les forces de l’ordre locales en cas de violation de vos systèmes de sécurité. Signalez qu’une atteinte a eu lieu et qu’il existe un risque de vol d’identité.

Informations médicales numériques. Vérifiez si les informations médicales de l’entreprise sont comprises dans les signalements d’atteinte à la sécurité. Si vous devez contacter des organismes gouvernementaux (comme la FTC aux États-Unis), ces derniers pourront vous fournir toutes les informations nécessaires quant aux exigences à remplir.

Dans certains pays, des lois concernant la santé et l’assurance maladie pourraient s’appliquer. Vous devrez alors contacter les organismes concernés.

Prévenez les entreprises affectées. Il est possible que les pirates aient accédé à certains comptes et aient volé des informations. Certaines données, comme les numéros de carte de crédit et les numéros de compte, pourraient être compromises. Si c’est le cas, protégez immédiatement les comptes pour éviter tout risque d’activités criminelles additionnelles. L’institution bancaire devrait pouvoir surveiller toute activité frauduleuse.

Si l’entreprise collecte et archive des renseignements personnels qui affectent d’autres entreprises, prévenez-les de la violation de sécurité. Si des numéros de sécurité sociale ont été volés, prévenez immédiatement les agences de crédit. Si la violation de sécurité concerne un organisme de taille importante, notifiez les agences de crédit de l’attaque. Voici quelques agences :

Equifax : equifax.ca 1-800-465-7166

Experian : Experian.com 1-800-397-3742

TransUnion : transunion.ca/fr 1 877 713-3393

Avertissement des particuliers. Plus vite vous informerez les particuliers concernés que leurs informations ont été violées, plus vite les personnes pourront prendre des mesures pour s’assurer que leurs informations ne sont pas utilisées de manière frauduleuse. Il est essentiel de décider qui notifier, le temps peut être un facteur crucial. Les criminels qui ont volé des numéros de sécurité sociale et des noms pourront utiliser ces informations pour ouvrir de nouveaux comptes et commettre un vol d’identité. Si elles sont notifiées tôt, les victimes peuvent prendre les mesures appropriées pour limiter ces activités.

Conclusion

Puisqu’il s’agit du dernier article de notre série en 4 parties sur les meilleures pratiques en matière d’hygiène cybernétique, retournons en arrière et revoyons les recommandations et les informations que nous avons fournies. Nous pensons qu’un programme de gestion de la vulnérabilité de qualité, une évaluation de la sécurité pour comprendre où se situe votre niveau de risque aujourd’hui et un programme fiable de réponse aux incidents seront la base d’un bon programme d’hygiène cybernétique.

Nous comprenons que la mise en œuvre de programmes de ce type n’est simple pour aucune organisation, en particulier celles qui commencent tout juste à constituer un programme de sécurité solide. Le manque de personnel spécialisé, la mise en œuvre de nouveaux processus, en particulier avec les systèmes de correctifs et l’intégration de nouvelles technologies, sont autant de défis pour les entreprises. Notre objectif était de fournir la même base que nous avons fournie aux organisations comme moyen d’améliorer leurs systèmes de sécurité.

Nous avons mentionné la résilience informatique plus haut, et nous allons probablement publier un article qui s’y consacre, alors citons une étude de Ponemon supplémentaire sur le sujet. « Le volume et la gravité des incidents de cybersécurité ont augmenté, parfois de manière significative, au cours des 12 derniers mois, selon 67 % des personnes interrogées. Parmi celles-ci, 51 % ont subi une violation des données au cours des 12 derniers mois et 46 % ont subi au moins une attaque rançongiciel au cours des deux dernières années. »

Les capacités de réponse aux incidents et de résilience informatique des entreprises sont essentielles, car il est clair que les défenses de sécurité de la plupart des entreprises seront enfreintes à un moment donné. Nous ne voulons surtout pas créer la panique. Il suffit de préciser que réagir correctement aux incidents avec des processus de RI instaurés limitera le coût, les dommages et le temps nécessaire pour atténuer l’attaque.