L’évolution des rançongiciels du point de vue d’experts du renseignement sur les cybermenaces

Les experts du renseignement sur les cybermenaces tentent continuellement de trouver de nouvelles souches de logiciels malveillants, d’en suivre l’évolution et, au bénéfice de toutes et tous, de prévoir quels vecteurs d’attaque seront utilisés et qui sont les victimes potentielles. Cet article de blogue s’appuie sur les points de vue de deux experts en renseignement sur les cybermenaces. Ils suivent tous les deux depuis des années l’évolution des cybermenaces et des cybercriminels, et notamment – c’est le sujet de notre article – celle des rançongiciels. Ainsi, vous trouverez ici des conseils sur la manière de réagir aux menaces, de gérer les événements et les incidents et de traiter les demandes de rançon. Avant de nous plonger dans le paysage des menaces liées aux rançongiciels, je vous présente nos experts en renseignement sur les cybermenaces, Tom et Ben.

Ben est un expert du renseignement sur les cybermenaces, spécialisé dans le renseignement sur les médias. Il travaille depuis 25 ans sur divers enjeux relatifs aux politiques, stratégies, opérations et tactiques de l’industrie. Ben a commencé dans l’armée en tant qu’officier; après sa carrière militaire, il est devenu conseiller principal en stratégie de menace/risque pour les entreprises de presse et les affaires courantes. Aujourd’hui expert en cybermenaces chez Hitachi Systems Security, il s’intéresse tout particulièrement à l’évolution des logiciels malveillants et aux tendances en matière de cybermenaces et d’attaques commanditées par les États.

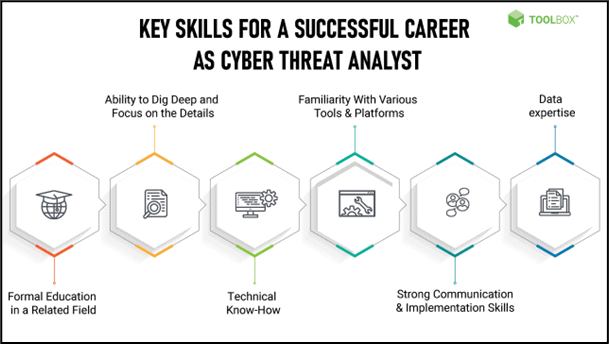

Figure 1 - Compétences essentielles d’un analyste/expert du renseignement sur les cybermenaces

Tom est un expert en renseignement sur les cybermenaces, spécialisé dans la surveillance des menaces, et un boulimique des technologies. Il a commencé dans la sécurité des systèmes et des réseaux en tant qu’ingénieur avant de s’orienter vers la direction de la sécurité informatique. Il a été cadre au sein d’entreprises comme Bell et Africa EXN et occupe maintenant un poste de cadre chez Hitachi Systems Security.

Un analyste ou un expert en renseignement sur les cybermenaces, c’est un professionnel de la sécurité de l’information qui exploite les compétences et l’expertise de l’ingénierie des réseaux pour éviter ou atténuer les cyberattaques visant l’entreprise ou ses employés. Cette personne identifie les vulnérabilités, effectue des analyses numériques et modélise les menaces pour surveiller et combattre les menaces contre l’infrastructure de l’entreprise ou de l’organisme.

Quelques-uns des principaux constats et conseils de Ben et Tom :

Ce que les experts en renseignement sur les cybermenaces pensent de l’augmentation des attaques par rançongiciels

Nous avons interrogé Ben et Tom sur les raisons pour lesquelles les rançongiciels sont devenus la principale menace de cybersécurité au cours des 2 ou 3 dernières années. Selon Ben, « il est de plus en plus facile de collecter des données de reconnaissance, car on trouve en ligne une quantité croissante d’informations sur les entreprises. Ces données servent aussi pour l’hameçonnage et pour d’autres types d’attaques qui utilisent l’ingénierie sociale pour pénétrer dans un système ou un appareil. »

Tom ajoute : « Les entreprises estiment maintenant qu’il est plus facile de payer la rançon plutôt que d’assumer les dépenses annuelles qu’entraînerait l’amélioration de leur posture de sécurité. » Nous avons rédigé un article de blogue, intitulé « Protect Your Organization from Ransomware With A 4-Step Approach » (Protégez votre entreprise contre les rançongiciels en adoptant une approche en 4 étapes), qui reprenait les données de l’enquête de référence de Verizon sur les violations de données et selon laquelle :

Les progrès technologiques augmentent le coût des opérations des équipes de sécurité pour les entreprises, car les SOC et les équipes de sécurité informatique requièrent des outils plus sophistiqués ainsi que des professionnels hautement qualifiés. Pour une entreprise moyenne, il revient bien moins cher de payer une rançon de 100 000 dollars que de consacrer plusieurs centaines de milliers de dollars à l’amélioration de son dispositif de sécurité, à grand renfort de technologies de sécurité de pointe et d’un plus grand nombre d’analystes SOC et de membres du personnel de sécurité.

Comment expliquer les nombreux succès des rançongiciels déployés?

Ensuite, nous avons voulu savoir de quelle manière sont habituellement déployés les rançongiciels pour qu’ils remportent tant de victoires contre les entreprises les mieux préparées. Ben et Tom conviennent que le principal vecteur d’attaque utilisé par les cybercriminels demeure l’hameçonnage. Ils ajoutent que si les attaques d’hameçonnage par courriel figurent toujours en tête de liste des attaques d’ingénierie sociale, l’hameçonnage par SMS (smishing) et par téléphone (vishing) connaissent de plus en plus de succès, compte tenu du recours croissant au télétravail par de nombreuses entreprises. Tom indique également qu’un nombre étonnamment élevé d’attaques trouvent leur origine dans des clés USB délibérément abandonnées. Ben ajoute que les cybercriminels continueront probablement à utiliser des attaques de type ingénierie sociale, car certaines « vulnérabilités » humaines, notamment la curiosité, s’avèrent souvent les plus persistantes au sein de la plupart des entreprises.

Comment les entreprises doivent-elles réagir à une attaque?

Tom et Ben nous ont éclairés sur les vecteurs d’attaque et sur l’évolution possible des attaques de rançongiciels. Ils nous donnent maintenant leur avis sur la manière dont une entreprise doit réagir à une attaque par rançongiciels. Tom préconise l’isolement de l’hôte ou de la zone pour stopper le plus rapidement possible la propagation du logiciel malveillant et éviter ainsi que les systèmes critiques de l’environnement ne soient infectés. Il conseille aussi aux entreprises de recueillir le plus de données possible avant d’isoler le système pour mieux comprendre le comportement du logiciel malveillant dans le système et, dans certains cas, la manière dont il communique avec un système de commande et de contrôle. Tom explique qu’une fois isolé, le cybercriminel pourrait changer radicalement de stratégie. Si le logiciel détecte qu’il ne peut plus communiquer, il pourrait même s’autodétruire pour effacer toute trace de lui-même et échapper ainsi à la détection.

Ben ajoute qu’il est vital de s’assurer que l’on dispose d’une solide structure de journalisation et de sauvegarde. Ainsi, dans l’éventualité d’une attaque de rançongiciel qui aboutirait à la destruction de vos données, vous pourriez au moins restaurer tous les systèmes et récupérer les données jusqu’au moment de l’attaque. Ben ajoute également qu’« avant de mettre en œuvre des contrôles et des procédures pour aider une entreprise à prévenir ou atténuer les attaques par rançongiciels, celle-ci doit d’abord savoir quelles données elle collecte, où ces données sont stockées et qui y a accès ».

Comment les entreprises peuvent se protéger plus efficacement

Nous avons demandé à Ben et à Tom quelles sont les deux ou trois mesures qu’ils recommandent à leurs clients pour se défendre contre les attaques de rançongiciels. Tom insiste : « Tout d’abord, vous devez disposer d’un solide plan de match pour isoler le système ou le réseau. Les entreprises qui mettent en œuvre une conception de réseau de confiance zéro, ou encore, qui segmentent le réseau avec des actifs de grande valeur correctement segmentés auraient au moins une chance de limiter les dommages d’une attaque si le pire scénario se réalisait. »

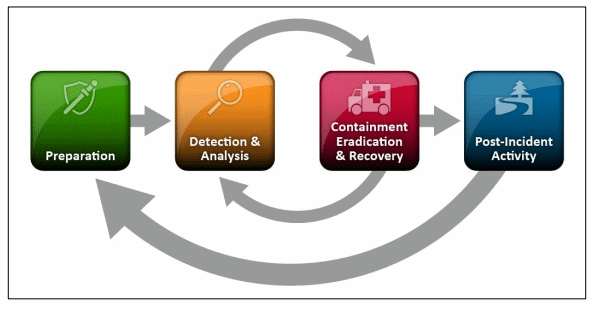

Il faut ensuite disposer d’un bon plan de réponse aux incidents et s’assurer de le tester et de le mettre en pratique chaque année. Une entreprise dotée d’une telle capacité peut ainsi offrir au personnel du SOC un plan clair pour opposer à la menace la réponse la plus rapide et complète possible. Tom explique qu’un plan de réponse aux incidents fiable doit comporter un arbre de communication ainsi qu’un plan en matière de criminalistique pour la collecte et le stockage des preuves.

Figure 2 - Cadre de réponse aux incidents du NIST

Enfin, Ben et Tom s’accordent pour dire que les entreprises ne doivent PAS payer de rançon. Ils indiquent que des projets de lois et des pétitions gagnent du soutien pour empêcher les entreprises de payer une rançon, en rendant pénalement punissables de tels paiements. De nombreux experts du renseignement sur les cybermenaces, comme Ben et Tom, estiment que les paiements de rançons ne font qu’exacerber le problème mondial de la cybercriminalité, car l’argent versé servira sans le moindre doute à financer de nouvelles attaques. Ben ajoute que « le FBI recommande de ne pas payer de rançon en réponse à une attaque par rançongiciel, parce que cela ne fait que nourrir l’industrie de la cybercriminalité ». De plus : « Le paiement d’une rançon ne garantit pas toujours que vous recevrez vos données en échange ou que vous empêcherez ainsi de futures attaques. »

Comment les entreprises devraient-elles investir dans les technologies de sécurité?

Tout au long de l’entretien, nous avons posé à Ben et Tom diverses questions sur les stratégies que les entreprises peuvent adopter ou sur les types d’outils à utiliser pour se défendre le mieux possible contre les rançongiciels. Plusieurs de leurs réponses finissent par pointer vers un seul et même vecteur, continuellement exploité : la personne humaine, le maillon faible. Cela dit, les technologies de sécurité s’améliorent sans cesse, et Tom et Ben recommandent les meilleurs outils pour prévenir les attaques de rançongiciels et y réagir.

Certains outils sont assurément meilleurs que d’autres et certaines tendances méritent d’être soulignées, mais s’il y a un thème récurrent dans nos observations respectives, un élément qui est constamment exploité, c’est l’élément humain. En tant que société, nous avons progressé en renforçant des éléments tels que l’authentification et l’autorisation afin de nous assurer que ce sont bien les utilisateurs prévus qui sont connectés. Malheureusement, la plupart des attaques de rançongiciels surviennent après l’authentification de l’utilisateur. Ce n’est que lorsqu’on aura mis en œuvre un plan solide pour renforcer les murs extérieurs du château et ceux de ses chambres où dorment nos trésors, que la société sera à l’abri des assauts répétés de rançongiciels.

Analyse du rançongiciel comme service (RaaS)

Enfin, un autre thème récurrent de l’entretien avec Tom et Ben : le rançongiciel comme service (RaaS). Nous y avons d’ailleurs consacré un long article de blogue : The Emergence of Ransomware-as-a-Service. Les acteurs de la menace proposent désormais des kits de rançongiciel comme service en ligne, facilitant d’autant plus les attaques par rançongiciel. Dans le cas d’opérations RaaS comme REvil et Conti, les kits de logiciels malveillants avaient été mis en vente sur le web clandestin. Les affiliés achètent les kits RaaS et les déploient au sein des entreprises. À l’instar d’une offre SaaS légitime, le RaaS peut même comprendre un service d’assistance à la clientèle, des offres groupées et des forums d’utilisateurs.

Tom et Ben s’entendent pour dire que la majorité des attaques de ces deux dernières années environ sont le fait de criminels aux connaissances informatiques limitées qui achètent des kits de logiciels malveillants en ligne et s’en servent pour lancer des attaques avancées. Il n’est plus nécessaire pour les attaquants de consacrer temps ou argent à l’élaboration d’un exploit et à la planification d’une attaque de rançongiciel de haut niveau. Cette nouvelle tendance du RaaS a encouragé les pirates adolescents ou certains néophytes de l’informatique à essayer de savoir qui serait susceptible de tomber dans le piège d’une attaque d’hameçonnage et qui serait susceptible de payer une rançon si ses données étaient chiffrées. Le RaaS doit son succès à l’absence de responsabilité et à la possibilité de monétisation rapide.

Conclusion et points importants à retenir

Tom et Ben nous laissent sur trois recommandations essentielles concernant leur façon d’aider les clients d’Hitachi Systems Security à mettre leurs réseaux et leurs données à l’abri des cyberattaques :

Enfin, nous avons demandé à Tom et Ben ce qu’ils diraient aux futurs experts du renseignement sur les cybermenaces pour les aider à se faire une place dans ce milieu. Selon nos deux experts, bien que les entreprises qui cherchent à embaucher des analystes ou des experts tiennent toujours compte des certifications comme celles énumérées ci-dessous, puisqu’elles leur indiquent que la personne candidate maîtrise les bases de la sécurité informatique, ces certifications n’ouvrent pas automatiquement la porte à une fructueuse carrière dans le domaine du renseignement sur les cybermenaces.

Quelques-unes des certifications importantes dans le domaine de la cybersécurité :

L’essentiel, c’est d’avoir une passion pour l’amélioration continue de ses propres connaissances sur la cybercriminalité. C’est ainsi que l’on peut savoir quelles sont les tendances susceptibles de nous affecter, comment se comportent les nouvelles souches de logiciels malveillants, quelles nouvelles technologies de sécurité sont disponibles, et comment les entreprises peuvent gérer efficacement les risques. Ils ajoutent : « Il est absolument certain que le paysage des menaces va beaucoup changer, car les logiciels malveillants, les vecteurs d’attaque, les environnements informatiques et les technologies de sécurité seront quasi méconnaissables d’ici 2 ou 3 ans. »

Pour conclure, nous remercions Tom et Ben d’avoir pris le temps de nous livrer leurs précieux points de vue. Nous reviendrons sans aucun doute très prochainement sur ce forum avec un autre article sur le monde captivant du renseignement sur les menaces.